摘要

欺骗技术在网络防御领域越来越受欢迎。本文试图将欺骗建模为非合作博弈环境下的战略决策。我们将网络安全系统和黑客之间的互动建模为一个攻击者和防御者的博弈。为攻击者引入了一个无成本的指数学习方案,其中的博弈是在一个抽象的网络图上进行。该博弈在主动目录用户网络上模拟了特权升级攻击的场景。欺骗,以假用户的形式,被植入整个网络。博弈的策略在于在网络的不同位置放置诱饵,以阻碍攻击者实现其目标的理想路径。结果表明,即使是最简单的基于欺骗的安全系统,也会大大减缓攻击者实现其目标的速度。此外,结果表明,与节点相关的网络参数和成本阴影在决定结果方面起着重要作用。

关键词:网络安全;博弈论;欺骗;模拟;攻击者与防御者博弈

1 简介

传统的网络安全防御依赖于基于周边的方法(Zaliva,2008)。这些方法利用异常检测系统,通过分析安全数据湖来应对我们的可疑事件。数据湖是收集安全网络内不同系统日志的数据存储。安全数据湖是巨大的,每秒钟从各种数据源中获取数百万安全事件。任何异常事件都会被检测到,并显示给安全分析员,以检查警报的真实性和准确性。然而,由于以下原因,这些系统并不健全。

1.大量的误报(Axelsson, 2000)

2.捕获、存储和索引数据湖是一个昂贵和复杂的过程。

此外,大量的错误警报会给安全分析员带来损失,导致真正的警报被遗漏的情况发生。这些系统遵循被动的防御策略,其目标是防止攻击。这很少奏效,因为破坏目标系统的平均时间较短,而且一直在稳步下降(Leversage and Byres, 2008)。传统的网络周界--许多这些预防技术通常部署在这里--已经变得松散,并经常被突破。云计算、移动性和自带设备(BYOD)以及面向互联网的应用程序的激增,使得这些周边防御变得无效(inc,2017)。

欺骗技术作为一种积极的网络安全防御形式正在迅速崛起(Mitnick和Simon,2011;Almeshekah,2015;Yuill等人,2006),并被用于缓解上述情况。欺骗技术的重点是创造陷阱(欺骗/诱饵)和诱饵,并部署在现有的IT基础设施内。所使用的欺骗手段并不是常规操作的一部分,而只是在网络攻击中被揭露。攻击者或入侵者花费时间和精力来定位和访问分布在企业网络中的欺骗行为。他们这样做是认为欺骗是真实的,但实际上是专门为攻击而设置的。任何关于欺骗的操作都是对妥协的积极肯定。换句话说,在一个基于欺骗的解决方案中,一个高度积极的异常现象会宣布自己,从而减轻假阳性的泛滥(inc,2017)。

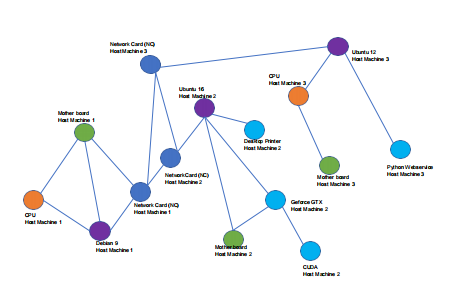

在本文中,我们制定了一个非合作性的攻击者-防御者博弈,以模拟攻击者和防御者之间的互动,使用欺骗作为主动防御的工具。将黑客和安全系统之间的互动建模为一个博弈的想法并不新颖(Zhuang等人,2010;Xu和Zhuang,2016)。然而,在一个图框架内使用欺骗来定义博弈模型,之前还没有人尝试过。在我们的框架中,每个原子欺骗单元被认为是由真实服务单元组成的图中的一个节点。我们把这个图称为抽象网络图(ANG)。ANG是对真实网络图的一种同构抽象。每个原子功能单元都是ANG的一部分。因此,由各个功能单元组成的主机本身就形成了子图。例如,一个企业的主机有一个网卡(NC),它连接在主板上,由CPU控制。NC、主板和CPU可以被看作是企业ANG的节点。在这个主机上运行的任何应用程序或进程也将是ANG的一部分。图1中显示了一个代表不同类型节点的ANG样本。我们设计了在内部ANG放置欺骗的策略,以最大限度地提高防御者获胜的机会。不同的攻击场景被建模和模拟,以列举攻击者可能遵循的不同可能性。关键的想法是欺骗攻击者并误导他,从而耗尽他的资源。

图1. 一个企业中的抽象网络图(ANG)样本

攻击者所追求的资源之一是活动目录(Chadwick, 2005; Metcalf, 2016)。活动目录服务控制着广泛的基于目录的身份相关服务的访问权。为了使建模更加真实,我们选择活动目录攻击来进行博弈模拟。攻击者试图通过不同的策略来控制AD。我们将建模的重点放在使用密码重置方法Metcalf(2016)的一种特权升级形式上。这种形式的攻击通常被称为重置密码攻击。其基本思想是利用未经授权的访问权限授予用户认证。为了减轻这种攻击,我们以假用户和假凭证的形式进行欺骗,以误导攻击者。我们提出了我们对这些攻击的模拟结果和分析。

这项工作的主要贡献和意见是:

-

使用欺骗手段制定攻击者-防御者博弈的基于图的新方法

-

经验表明,部署欺骗会大大增加攻击者实现其目标的工作量。

-

表明通过增加欺骗手段来增加图中的节点数,即用户数是有益的。

-

确定了图的属性在攻击者和防御者之间的决斗结果中起着重要作用。

尽管我们为主动目录攻击建立了博弈模型,但我们的博弈模型是可扩展的,并能稳健地模拟任何基于欺骗的防御策略。本文的其余部分如下:在第2节,我们描述了欺骗和ANG背后的概念。我们在第3节中介绍了我们的工作背景。在第4节中,我们解释了博弈的制定和包含的模型。第5节解释我们的实验设置。在下一节中,将介绍模拟的结果和讨论。最后在第7节中对本文进行了总结,并提出了一些未来的指导意见。

图 3. 特权升级与欺骗之间的部署。在这种情况下,攻击者被迫探索更大的网络。