你不得不知的几款漏洞扫描器

漏洞扫描是指对暴露在外部或内部托管系统、网络组件或应用程序进行漏洞检测。漏洞扫描器是正是用来执行漏洞扫描的工具。

其是以漏洞数据库为基础,对远程主机进行检查。该漏洞数据库包含所有需要的信息(服务,端口,数据包类型,漏洞利用程序等)。他们可以扫描数以千计的网络和网站漏洞,提供风险问题清单,并给出修复建议。

漏洞扫描器可以用来做:

安全审计师的安全评估

黑客的对资产的恶意攻击或者未授权访问。

应用上线前测试

目前流行的漏扫的特点是:

漏洞数据库不断更新

减少误报

同时扫描多个目标

提供详细的结果报告

漏洞的修复建议

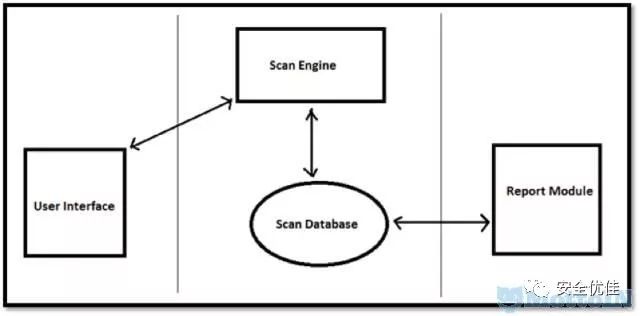

结构图

扫描器的组成

漏洞扫描器分为四个部分:

用户界面:这是与用户进行交互,运行或配置扫描的接口。这可以是一个图形用户界面(GUI)或命令行界面(CLI)。

扫描引擎:扫描引擎基于该安装和配置插件执行扫描。

扫描数据库:扫描数据库存储扫描器所需的数据。这可能包含漏洞信息,插件,漏洞修复措施,CVE-ID连接(常见漏洞和隐患),扫描结果等。

报告模块:报告模块提供生成一个详细的报告的选项,漏洞的列表,图形报表等不同类型的报告。

类型

扫描器可以被分为两类。

外网:一些暴露在互联网上的资产,如开放了80端口或者443端口提供web服务。许多管理员认为他们有一个边界防火墙,所以他们是安全的,但其实并不一定。防火墙可以通过规则防止未经授权的访问网络,但是如果攻击者发现可以通过80端口或者443端口来攻击其他系统,比如最近很火的SSRF。在这种情况下防火墙可能无法保护你。

因此检测那些可能会让攻击者获得内网访问权限的外网资产的漏洞非常必要。

内网:不是所有的攻击都来自外部网络,黑客和恶意软件也可以存在于内网之中。比如:通过网络和移动存储介质来传播病毒;拥有内网权限的不满员工;有内网入口的外部攻击者。

因此内网扫描也同样重要。内网扫描的目标可能包括核心路由器、交换机工作站、web服务器、数据库等。

应该每隔多久运行扫描?

每天都会有很多新发现的漏洞。每一个新的漏洞被发现会提高风险。因此定期间隔扫描资产是重要的,可以更早的发现安全问题并抵御潜在的攻击。

对于如何定时运行漏洞扫描没有明确的数字,因公司规模而异。所述扫描的频率可取决于以下几点:

资产的重要性:更关键的资产应该更频繁扫描,使他们能够对最新的漏洞进行修补。

曝光度:识别并扫描被暴露给许多用户使用的组件。这可以是外部或内部的资产。

修改现有的环境:在现有的环境的任何修改,无论是增加了一个新的组件,资产等之后应进行漏洞扫描。

PCI和漏洞扫描

支付卡行业数据安全标准(PCI DSS)是一项要求,所有的处理、存储或传输信用卡信息的公司必须保持一个安全的环境。支付卡行业安全标准委员会(PCI SSC)发起于2006年9月7日,以提高交易过程的安全性。PCI DSS要求所有信用卡接收商户定期对他们的业务网络和应用程序进行漏洞扫描以识别潜在的安全漏洞。

按照PCI DSS要求和安全评估程序文件:

11.2至少每季度或网络中的任何显著的变化(如新系统组件安装,网络拓扑发生变化,防火墙规则的修改,产品升级)后运行的内部和外部网络漏洞扫描。

外部扫描:PCI要求所有面向互联网的IP地址都必须进行漏洞扫描。这些扫描应该从公司网络外部进行。扫描只能由PCI SSC授权扫描供应商(ASV)执行。

内部扫描:PCI要求对持卡人数据环境中的所有内部组件进行漏洞扫描。这提供了当前内网的安全现状并指出攻击者在获取的内部访问后可利用的弱点。内部扫描必须由有资格的人来执行,但不一定需要ASV。

外部和内部扫描由一种自动非侵入扫描器实现,以确定操作系统,设备和应用程序的安全漏洞。一些由ASVS使用的扫描器包括Qualys公司和Nessus的。我们将在文章的后面讨论这两家公司的扫描器。

为了符合标准,由扫描器报告的漏洞必须被修复。对于外部扫描,所有的被评为“中等”或更高安全漏洞必须进行修复。对于内部扫描只有“严重”和“高”级别的漏洞要修复。之后便是重新运行漏洞扫描确认报告的漏洞是否修复。按照PCI DSS标准,PCI扫描必须按季度进行。大多数公司定期进行扫描,检测最新的安全漏洞是否存在。

免费VS付费

关于是使用付费扫描器和免费扫描器没有明确的答案。很多漏洞扫描器可在网络上下载,有免费的和付费的。免费版本的工具如burpsuite和nessus在渗透测试中经常使用,但有些地方强制要求使用商业扫描器。免费版的扫描器有一定的局限性,如下:

扫描范围的限制:无法覆盖应用程序的所有部分。

误报率:但是相对于误报,漏报更严重。

攻击载荷的数量和新旧:免费版的数量较少,且不一定更新到最新。商业版则没有这个问题。

可否生成详细报告:许多扫描器支持生成报告,但免费版就不一定了。

附加功能:这包括交互式管理控制台方便漏洞跟踪,按需监控,专业软件支持,漏洞管理等。

排行榜

Nessus:最受欢迎的漏洞扫描器。支持身份验证和未身份验证的扫描,包括网络漏洞扫描,内部和外部PCI扫描,恶意软件扫描,移动设备扫描,政策合规性审计,Web应用程序的测试,补丁审核等,它采用超过70,000插件扫描目标主机。

Nessus有两个版本,家庭版和专业版。免费版有一定的局限性,扫描范围,插件数量,专业的程序支持。

OpenVAS:开放式漏洞评估系统(OpenVAS)是由几个服务和工具提供了一个全面而强大的漏洞扫描和漏洞管理解决方案的框架。它是开源和免费的。它是一个有网络接口的客户端——服务器架构。服务器组件被用于调度扫描和管理插件,客户端组件来配置扫描并访问报告。

定制插件支持:OpenVAS扫描仪支持自定义插件,用户可以在其中编写Nessus攻击脚本语言(NASL)的插件。

经过身份验证的扫描:在认证扫描中,用户提供了目标主机的凭据,以便扫描器可以登录并扫描主机中安装的组件漏洞(Adobe Reader,Wireshark等等)。

报告导出:OpenVAS附带多个选项来生成报告。用户可以生成并下载HTML,XML,TXT和PDF格式的报告。

端口扫描器:OpenVAS附带了多种端口扫描方式。它包括TCP扫描,SYN扫描,定位IPSec的IKE扫描,VPN等。

安全检查:OpenVAS支持并启用安全检查扫描。在这种模式下,扫描器将依靠远程主机的标识而不是发送所有的有效载荷到远程主机。这是对于在默认扫描过程中死机并且还是旧主机的一个不错的选择。

QualysGuard:QualysGuard是一个基于私有云的软件即服务(SaaS)。Web用户界面可用于登录到门户网站,并从任何地方使用该服务。该工具包括网络发现,资产映射,漏洞评估,报告和补救跟踪。内部网络扫描是通过Qualys公司设备进行通讯,以基于云的系统处理。

一旦认购确认后,通过门户网站访问云服务。

Burpsuite:burp是基于java编写的web应用程序安全性测试工具,将不同的测试工具集成到一个平台中。它有免费和商业版本。Burp的免费版有以下功能:Intercepting Proxy,Spider,Repeater,Sequencer,Intruder。有些功能是商业版特有:Scanner,Extension,保存当前状态以便后期再利用,支持导出报告。

OWASP ZAP:OWASP ZAP是一个基于Java的跨平台的开源Web应用安全评估工具。主要功能包括:拦截代理、爬虫、主动和被动式扫描,保存当前状态以便后期利用,支持导出报告。

Acunetix Web Vulnerability Scanner:Acunetix网络漏洞扫描器是一个自动化的应用程序安全测试工具。它是专门设计来扫描像SQL注入,跨站脚本,目录遍历,操作系统命令注入等安全问题。允许用户扫描SANS前20或OWASP前10的漏洞。Wvs有两个版本,免费的和商业。免费的版本是一个14天评估版本,可以扫描所有漏洞,但漏洞的具体位置将不会显示。安装非常简单易懂。主要功能包括:扫描,漏洞检测,计划任务扫描,网站爬虫,子域名扫描,c段web服务探索,HTTP包编辑。

NetSparker:Netsparker也是一款Web应用程序安全扫描仪。其中这个扫描器的独特功能是试图通过成功利用或以其他方式测试,以降低误报率。如果扫描仪可以利用该漏洞,那么它会在报告的“确认”部分中列举出该漏洞。它有三个版本,即社区版,标准版和专业版。社区版是免费评估产品。标准版限制为3个网站意味着我们被允许只扫描三个网站。专业版允许扫描无限网站。

它的主要功能包括:容易上手,爬虫,内部确认引擎确认漏洞是否可利用,报告导出。

结论

漏洞扫描器是可以节省你的时间,但是我们不能完全依靠他们。没有一个工具可以发现存在于网络或web应用程序的每一个漏洞。如果可能的话,使用多个自动扫描仪来减少出错的可能性。web漏洞扫描器无法找到应用程序中业务逻辑问题。而这些漏洞是至关重要的,需要手动进行测试。所以最好的方法是运行一个漏洞扫描器以及手工测试。

安全优佳

http://news.secwk.com

长按识别左侧二维码,关注我们