不止Intel芯片,每个1995年后的处理器都可能受此次底层漏洞影响

昨天不少外媒报道了 Intel 芯片级安全漏洞出现,可能导致 Linux 和 Windows 内核关键部分需要重新设计。这个漏洞会导致攻击者从普通程序入口获取推测到本该受到保护的内核内存区域的内容和布局,也就是说,攻击者可以从数据库或者浏览器的 JavaScript 程序获取你的内存信息。

如果要修复这个漏洞,暂时无法依靠处理器代码更新,而必须是在操作系统层面动手,各种系统的内核可能需要重新设计才能彻底规避这个问题。

此前,在 Tumblr 上一名安全研究员 Python Sweetness 表示,这个 Intel 漏洞的修复方法可能一篇名为《生生不息的KASLR已死》的研究报告具有直接关系,在这篇研究报告中公开了一种攻击手段,通过旁路攻击虚拟内核组件,可以无视一直以来赖以生存的 KASLR 内核地址随机化保护机制,获得内核布局的信息。所以他们的提议是隔离地址空间来防止信息泄漏,他们开展了 KAISER 项目,来对KASRL进行安全加固。

今天 1 月 4 日,谷歌则发布了另一则新闻,他们的 Project Zero 研究员发现这个底层漏洞不止影响的是Intel 芯片的设备,每一个1995 年后的处理器都会受到这个漏洞影响。

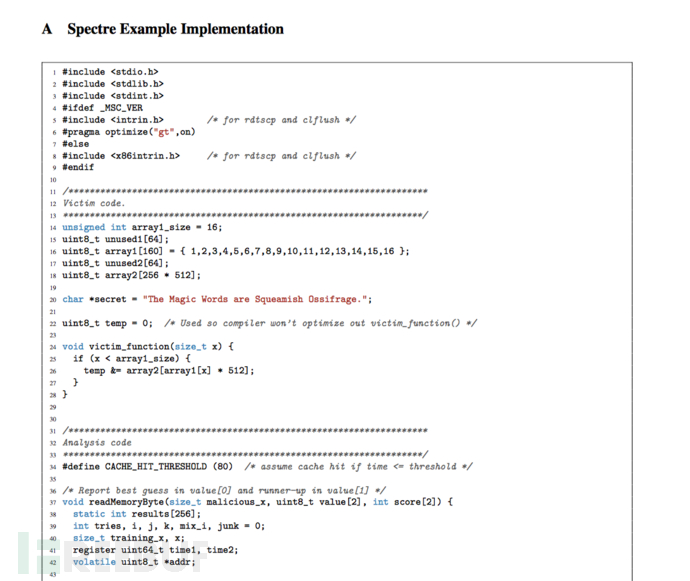

漏洞分别是三个处理器上的高危漏洞,编号为 CVE-2017-5753(变体1)、CVE-2017-5715(变体 2)和 CVE-2017-5754(变体3)。

现在这种漏洞方法被命名为“崩溃 Meltdown(变体1和2)”以及“幽灵Spectre(变体3)”。AMD和ARM表示,他们遭受的漏洞影响通过软件可以修正,对性能影响不大,但是 Intel 处理器会在系统更新后遭遇一定程度的性能影响。

Meltdown攻击演示

值得一提的是,这篇漏洞报告谷歌本来预计是在下周发布,而由于昨天 Intel事件 在《金融时报》提前爆出,谷歌立即决定今天公开他们的研究成果,以降低潜在的安全风险。

谷歌:几乎影响每个人,每台设备

谷歌安全团队的 Horn 是漏洞的发现者,他认为这个硬件层面的漏洞需要 CPU厂商的固件修复、操作系统修复以及应用厂商的协作。

按照谷歌的说法,每个人以及每台设备都会受到影响。所有芯片厂商(Intel, AMD, ARM)和主要的操作系统(Windows, Linux, macOS, Android, ChromeOS)、云服务提供者 (Amazon, Google, Microsoft) 都会有影响。

目前他发现的是三个层面的安全问题,应用在了两种攻击方法中,其一为 崩溃 Meltdown (CVE-2017-5753 和 CVE-2017-5715),其二为 幽灵 Spectre(CVE-2017-5754)。目前的两种利用方法都依靠名为“推测执行”(speculative execution)的技巧,这种方法在所有现代 CPU 中都在应用。这实际上是一种处理器基本的优化技巧,可以对推测到的数据执行计算。而漏洞则是利用这种技巧通过用户层面应用从 CPU 内存中读取核心数据。

一、崩溃 Meltdown 攻击会影响到台式、笔记本和云设备。技术层面上,每一个具备乱序执行的 Intel 处理器都有影响,即1995年后的处理器(除了 Itanium 和 Atom 型号)。谷歌表示自己到目前为止,仅能做到对Intel 处理器进行测试,尚不清楚 ARM 和AMD处理器是否能承受第一种的 Meltdown 攻击。

使用 Intel CPU和Xen PV虚拟化的云服务商均存在安全隐患。没有真正应用硬件虚拟化,只是依赖容器来共享内核的也会受到影响,例如Docker,LXC,或者OpenVZ。

二、 幽灵 Spectre 的影响范围除了上述内容,还会额外影响智能手机。所有能够 “让多条指令处在in flight 状态” 的处理器都会受到影响。谷歌表示,他们已经在 Intel、AMD 和ARM处理器上都验证了 Spectre 攻击。

Intel 、ARM 和 AMD 等纷纷回应

谷歌表示,它在进行 崩溃 Meltdown 攻击验证时仅测出英特尔 CPU的问题,而在 幽灵 Spectre 测试中则对Intel、ARM 和AMD都进行了验证。而英特尔在台式电脑、笔记本电脑和服务器市场上的市场份额超过了80%,这意味着大量的台式机,笔记本电脑和服务器都会受到影响。

Intel 方面回应称:

他们和相关厂商完全了解了安全漏洞的工作机制,如果被恶意利用了确实存在数据泄漏风险。但是没有修改、删除和导致系统崩溃的可能。而且其他的芯片厂商也存在相似风险。

ARM 方面则表示部分架构的芯片也在本次风波中遭到影响,他们的芯片广泛用在移动电话和其他设备中的,比如 ARM 的 Cortex-A 处理器就是受到影响的型号。

但是我们的 Cortex-M 处理器,主要用在低功率、IoT设备中的并不会受到影响。

而 AMD 方面则发布申明,表示自己的产品可能也还是会受到漏洞的影响,但会比 Intel好得多。

由于AMD芯片设计架构上的差异,我们有理由相信AMD处理器在此次漏洞中的风险接近于零。

微软则在申明中表示,

我们了解到问题后,已经展开了与芯片厂商的合作,正在以各种方式保护用户,发布安全更新。云服务商我们也在部署安全解决方案。

而云服务商亚马逊,则在弹性计算云系统EC2中进行了漏洞修复,并发布了通告。

很难检测 Meltdown 和 Spectre攻击

谷歌表示在现阶段检测用户是否遭到攻击是很困难的。

漏洞利用并不会在传统的日志文件中留下痕迹。反病毒软件也没有办法监测到这样的攻击。

基于这些情况,谷歌方面表示自己证实是否以及发生过在野攻击。

关于Intel 芯片漏洞的细节信息

Intel 芯片级别安全漏洞目前没有提供最为确切的细节,但多为计算机内核安全专家已经在各种渠道发布通告,认为解决此问题而准备的补丁会对操作系统内核机制上进行重大改进,其中一些可能会给设备性能造成影响。

由于暂时缺少漏洞的细节信息,以及涉及本次漏洞修复的研究人员都签署了保密协议。目前在信息安全和硬件领域,关于本次事件以及漏洞修复的影响,各方的观点并不一致。

关于Intel 芯片漏洞修复补丁的信息

目前Linux的虚拟内存系统中已经得到修复

Windows版本正在发布相关补丁,此前2017年的11月12月中也进行过部分测试修复

实际上 macOS 也需要进行修复,补丁今天已经发布

安卓系统已发布更新

各家云服务厂商也将更新纳入计划,在本周或下周更新

相关安全公告链接

| 链接 | |

|---|---|

| Intel | Security Advisory / Newsroom |

| Microsoft | Security Guidance |

| Amazon | Security Bulletin |

| ARM | Security Update |

| Project Zero Blog | |

| MITRE | CVE-2017-5715 / CVE-2017-5753 / CVE-2017-5754 |

| Red Hat | Vulnerability Response |

*本文编译整理Elaine,转载请注明FreeBuf.COM