能逃避杀软检测的 Linux 后门曝光;中国将建立 “不可靠实体清单”

(给技术最前线加星标,每天看技术热点)

转自:开源中国、solidot、cnBeta、腾讯科技、快科技等

【技术资讯】

0、研究人员发现能逃避杀毒软件检测的 Linux 后门

安全公司 Intezer 的研究人员披露了一种正被利用发动针对性攻击的 Linux 后门,它能逃避几乎所有杀毒软件的检测。被称为 HiddenWasp 的恶意程序包含了特洛伊木马、rootkit 和初始部署脚本。文件时间戳显示它是在上个月创造的。

感染 HiddenWasp 的计算机被发现已经感染了相同攻击者的其它恶意程序,显示它是作为感兴趣目标的后续攻击使用的,能够上传下载代码,以及上传文件,执行多种指令。

研究人员的分析显示,HiddenWasp 的部分代码借用自物联网僵尸网络恶意程序 Mirai,部分代码与 Azazel rootkit 和 ChinaZ Elknot 有相似之处。

1、微软和浙大联合推出全新语音合成系统 FastSpeech

微软亚洲研究院机器学习组和微软(亚洲)互联网工程院语音团队联合浙江大学提出了一种基于 Transformer 的新型前馈网络 FastSpeech,兼具快速、鲁棒、可控等特点。与自回归的 Transformer TTS 相比,FastSpeech 将梅尔谱的生成速度提高了近 270 倍,将端到端语音合成速度提高了 38 倍,单 GPU 上的语音合成速度达到了实时语音速度的 30 倍。

近年来,基于神经网络的端到端文本到语音合成(Text-to-Speech,TTS)技术取了快速发展。与传统语音合成中的拼接法(concatenative synthesis)和参数法(statistical parametric synthesis)相比,端到端语音合成技术生成的声音通常具有更好的声音自然度。但是,这种技术依然面临以下几个问题:

合成语音的速度较慢:端到端模型通常以自回归(Autoregressive)的方式生成梅尔谱(Mel-Spectrogram),再通过声码器(Vocoder)合成语音,而一段语音的梅尔谱通常能到几百上千帧,导致合成速度较慢;

合成的语音稳定性较差:端到端模型通常采用编码器-注意力-解码器(Encoder-Attention-Decoder)机制进行自回归生成,由于序列生成的错误传播(Error Propagation)以及注意力对齐不准,导致出现重复吐词或漏词现象;

缺乏可控性:自回归的神经网络模型自动决定一条语音的生成长度,无法显式地控制生成语音的语速或者韵律停顿等。

为了解决上述的一系列问题,微软亚洲研究院机器学习组和微软(亚洲)互联网工程院语音团队联合浙江大学提出了一种基于 Transformer 的新型前馈网络 FastSpeech,可以并行、稳定、可控地生成高质量的梅尔谱,再借助声码器并行地合成声音。

在 LJSpeech 数据集上的实验表明,FastSpeech 除了在语音质量方面可以与传统端到端自回归模型(如 Tacotron2 和 Transformer TTS)相媲美,还具有以下几点优势:

快速:与自回归的 Transformer TTS 相比,FastSpeech 将梅尔谱的生成速度提高了近 270 倍,将端到端语音合成速度提高了近 38 倍,单 GPU 上的语音合成速度是实时语音速度的 30 倍;

鲁棒:几乎完全消除了合成语音中重复吐词和漏词问题;

可控:可以平滑地调整语音速度和控制停顿以部分提升韵律。

模型框架

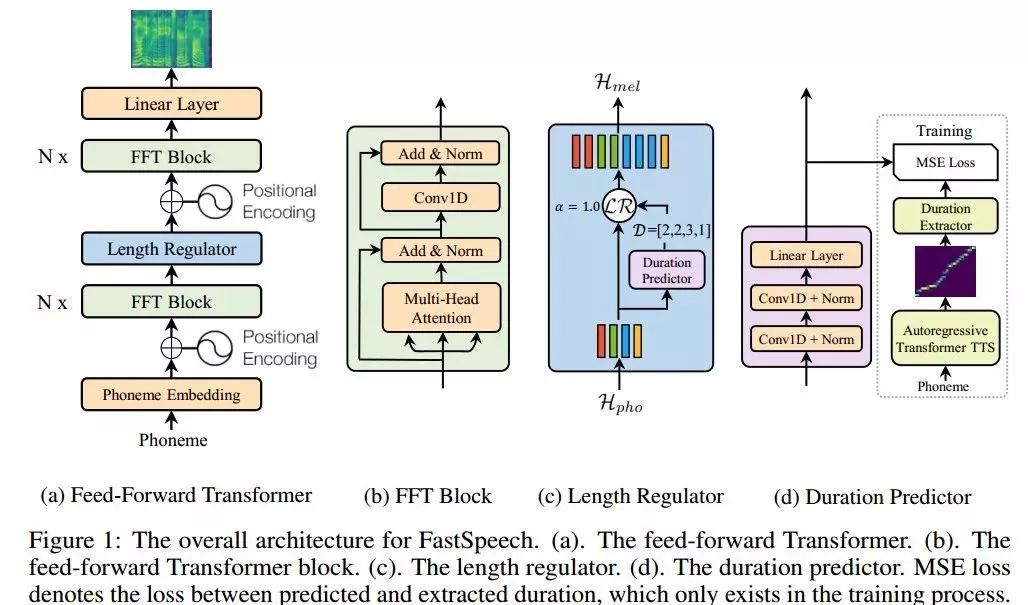

图 1. FastSpeech 网络架构

前馈 Transformer 架构

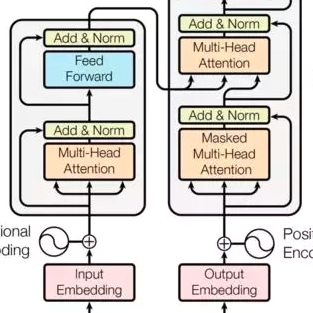

FastSpeech 采用一种新型的前馈 Transformer 网络架构,抛弃掉传统的编码器-注意力-解码器机制,如图1(a)所示。其主要模块采用 Transformer 的自注意力机制(Self-Attention)以及一维卷积网络(1D Convolution),我们将其称之为 FFT 块(Feed-Forward Transformer Block, FFT Block),如图1(b)所示。前馈 Transformer 堆叠多个 FFT 块,用于音素(Phoneme)到梅尔谱变换,音素侧和梅尔谱侧各有N个 FFT 块。特别注意的是,中间有一个长度调节器(Length Regulator),用来调节音素序列和梅尔谱序列之间的长度差异。

长度调节器

长度调节器如图1(c)所示。由于音素序列的长度通常小于其梅尔谱序列的长度,即每个音素对应于几个梅尔谱序列,我们将每个音素对齐的梅尔谱序列的长度称为音素持续时间。长度调节器通过每个音素的持续时间将音素序列平铺以匹配到梅尔谱序列的长度。我们可以等比例地延长或者缩短音素的持续时间,用于声音速度的控制。此外,我们还可以通过调整句子中空格字符的持续时间来控制单词之间的停顿,从而调整声音的部分韵律。

音素持续时间预测器

音素持续时间预测对长度调节器来说非常重要。如图1(d)所示,音素持续时间预测器包括一个 2 层一维卷积网络,以及叠加一个线性层输出标量用以预测音素的持续时间。这个模块堆叠在音素侧的 FFT 块之上,使用均方误差(MSE)作为损失函数,与 FastSpeech 模型协同训练。我们的音素持续时间的真实标签信息是从一个额外的基于自回归的 Transformer TTS 模型中抽取 encoder-decoder 之间的注意力对齐信息得到的,详细信息可查阅文末论文。

2、微软警告 BlueKeep 漏洞威胁的严重程度或与 Wannacry 相当

近日有报道称,仍有百万台暴露于公网上的 PC 容易受到 BlueKeep 漏洞的威胁。这个存在于 Windows XP / 7 和 Server 2003 / 2008 等操作系统之中的远程桌面协议(RDP)漏洞,已经引发了许多人的关切。微软安全响应中心的事件响应主管 Simon Pope 呼吁,他们确信会有利用该漏洞的攻击事件发生,呼吁 IT 管理员立即采修复行动。

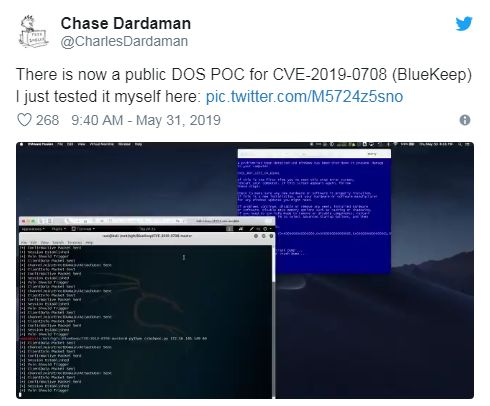

(截图 via Bank Info Security)

这样的警告并非危言耸听,因为曾经困扰全球的 Wannacry 勒索软件攻击,就利用了 EternalBlue 漏洞补丁的 60 天时间差。

Simon Pope 警告称:“修复程序发布仅两周,目前还没有曝出有哪些野外攻击,但这并不意味着我们可以高枕无忧。如果修复措施不够及时,Wannacry 事件或再度上演”。

据悉,安全厂商 Zerodium、McAfee、卡巴斯基、Check Point、MalwareTech、以及 Valthek,均已开发过基于 BlueKeep 的概念验证漏洞。

尽管它们没有向外界公布详情,但目前 GitHub 已经被上传了诸多代码样本,导致其很有可能被别有用心者的利用。

【业界资讯】

0、中国将建立 “不可靠实体清单”

商务部在新闻发布会上透露,依据《对外贸易法》、《反垄断法》、《国家安全法》等有关法律法规,中国将建立“不可靠实体清单”制度。对不遵守市场规则、背离契约精神、出于非商业目的对中国企业实施封锁或断供,严重损害中国企业正当权益的外国企业、组织或个人,将列入“不可靠实体清单”。

商务部发言人称,“当前,世界经济发展不确定、不稳定因素增多,单边主义、贸易保护主义抬头,多边贸易体制面临严峻挑战,正常的国际经贸活动受到负面干扰。一些外国实体出于非商业目的,违背正常的市场规则和契约精神,对中国企业采取封锁、断供和其他歧视性措施,损害中国企业的正当权益,危害中国国家安全和利益,也给全球产业链、供应链安全带来威胁,对全球经济造成负面冲击,对相关企业和消费者的利益造成损害。为维护国际经贸规则和多边贸易体制,反对单边主义和贸易保护主义,维护中国国家安全、社会公共利益和企业合法权益,中国政府决定建立‘不可靠实体清单’制度。”

1、一半以上的 Windows 10 用户运行的是一年以前的旧版本

微软最初对 Windows 10 的计划是它将成为一个始终保持最新的操作系统,但硬件的千变万化使得这一计划根本不可能实现,事实上 Windows 10 在发布了多个功能更新之后也变成了一个碎片化的生态,绝大多数用户运行的是旧版本。

根据 AdDuplex 的跟踪,去年十月释出的 October 2018 Update (1809)普及率为 31.3%,刚刚发布的 May 2019 Update (1903)普及率只有 1.4%,去年 4 月释出的 1803 普及率最高为 61.1%。

2、苹果可能退役 iTunes 软件

iTunes 在诞生 18 年之后有望退役。彭博社报道,苹果预计将在下周举行的 WWDC 2019 大会上宣布用独立的 Music、TV 和 Podcasts 应用来取代 iTunes。目前尚不清楚 Windows 版本的 iTunes 是否也将消失。

iTunes 过去 18 年一直是苹果用户收听音乐和播客、观看电视电影,以及管理设备的主要软件,但其 Windows 版本多年来一直饱受批评。现在苹果准备跨入新的时代,它将为 Mac 发布三个应用,分别去管理音乐、播客和影视剧。其中 Music 应用还可以用于管理和同步苹果设备。iTunes 则将会走进历史。

觉得这些资讯有帮助?请转发给更多人

关注 技术最前线 加星标,看 IT 要闻

最新业界资讯,我在看❤️