当前许多操作技术(OT)环境难以适应现代网络环境,特别是缺乏针对意外网络安全威胁的防护。本研究探索将NIST SP 800-160第2卷所述的网络韧性(CR)工程实践与NIST SP 1800-35B定义的零信任架构(ZTA)相结合,以提升OT系统的网络韧性。美海军此前开发的ZT-OT系统架构,为实施ZTA支持远程访问及在OT系统中使用个人设备提供了模型。为增强网络韧性,创建了ZT-OT2架构——将持续监控评估与ZT访问控制执行相结合。通过三个实际用例,证明ZT-OT2设计能强化安全与韧性,缓解原始ZT-OT设计中三处重大缺陷的影响:对脆弱软件代理的依赖、隐含信任的受损网络区域、可信区域缺乏ZT保护的日志记录。然而,尽管ZT-OT2有所改进,系统复杂性与潜在单点故障等挑战依然存在。本研究通过将网络韧性原则应用于工业环境,为关键基础设施安全提供韧性框架,推动OT网络安全发展。

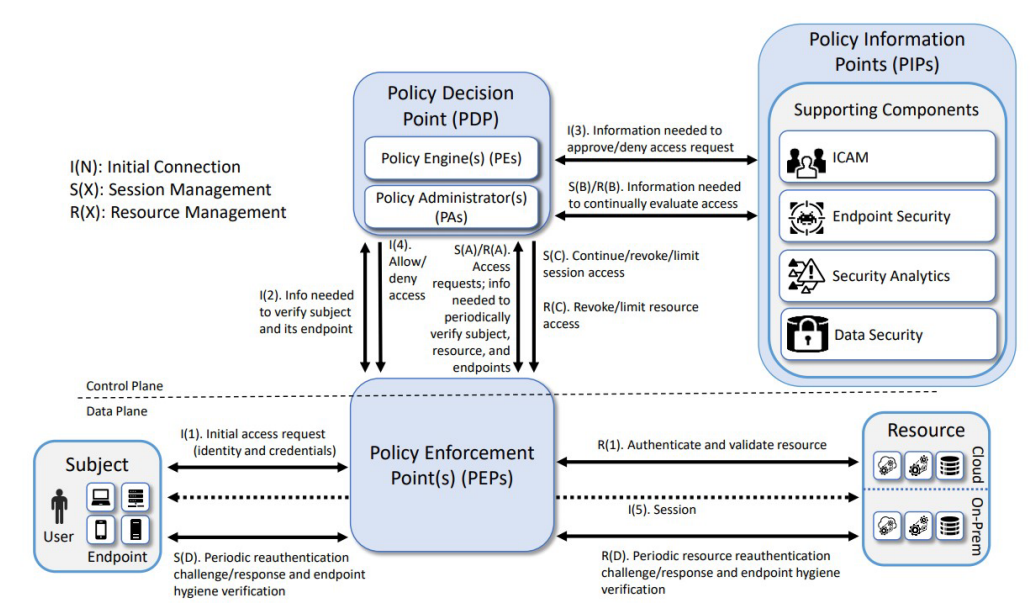

图:通用的零信任参考架构。

操作技术(OT)包含直接与现实世界交互或控制其状态的各种可编程系统与设备[1]。这些技术通过监测调控设备、流程与事件,实现对环境变化的感知与响应[1]。传统OT系统基于专有协议设计并运行于隔离网络架构,而当前OT系统日益与现代IT系统集成,使其暴露于复杂网络威胁。零信任(ZT)范式作为一种网络安全框架,摒弃对用户、设备及网络位置的自动信任,通过动态风险评估强制实施持续验证、访问控制与策略执行,旨在保护企业资源与数据免受新兴威胁[2]。尽管ZT原则在IT环境中已成功应用,但其在OT系统的实施仍存在诸多挑战,包括:依赖软件代理实现远程访问、包含无法支持ZT的传感器与控制器的可信区域被攻破、单点故障、可信区域日志记录缺乏ZT保护等[3][4]。这些缺陷危及零信任OT系统的安全态势,威胁关键基础设施环境的业务连续性。

由于OT系统在能源、水务、交通等关键基础设施领域的核心作用,强化其安全性迫在眉睫。针对OT环境的网络攻击(如2021年Colonial Pipeline勒索软件攻击[5]、伊朗伊斯兰革命卫队关联黑客组织利用可编程逻辑控制器(PLC)攻击美国水务设施[6])凸显了OT系统遭破坏的灾难性后果。工业网络安全公司Dragos 2021年报告显示,影响工业控制系统(ICS)及其他OT系统的安全事件造成约300万美元损失,部分机构损失超1亿美元[7]。在OT环境中采用ZT原则为解决此类威胁并提升韧性提供了有效路径。白宫也强调采用零信任原则对强化政府机构网络安全的重要性[8]。然而,整合ZT需解决现有OT设计中的潜在漏洞。根据NIST SP 800-160第2卷,提升网络韧性对缓解OT环境集成漏洞影响及保障运营连续性至关重要[9]。ZT-OT设计[3]是针对OT环境特殊需求优化的零信任安全模型,其优先考虑运营连续性、可靠性与安全性,而非传统网络安全措施,这使OT系统更易受新型网络威胁影响。应用零信任原则需强化访问控制、持续验证用户设备身份、实施网络分段以缩小攻击面[3]。随着OT环境与IT网络深度互联,网络入侵风险激增,本研究聚焦ZT-OT设计[3],旨在构建仅允许认证授权用户设备访问关键基础设施的强安全模型。我们假设ZT与OT环境融合能在保障运营效率的同时提升安全,确保工业流程可用性与完整性。本研究通过解决含ZT组件的OT系统漏洞,增强其网络韧性,助力构建安全韧性的基础设施。

本研究重点解决应用ZT原则的OT环境中四类关键漏洞:(1)便携设备受损软件代理的威胁;(2)可信区域隐含信任相关风险;(3)关键ZT组件的单点故障;(4)可信区域缺乏ZT保护的日志记录[3][4]。研究分析NIST SP 800-160第2卷推荐的网络韧性技术与实施方法以缓解这些漏洞[9]。方法论包括识别适用韧性技术,基于各技术内容及关联实施方法(IA)评估其在ZT-OT环境应用的可行性与有效性,进而分析这些方法如何缓解已识别的漏洞。通过整合零信任原则与应用网络韧性IA,本研究旨在提升OT环境安全,在原始ZT-OT设计[3]中实现四类缺陷影响的缓解,增强整体韧性与安全性。

第二章阐述背景知识,包括OT系统概念、零信任、应用ZT原则的OT系统(如ZT-OT架构[3])、网络韧性及安全信息与事件管理(SIEM)技术。第三章描述提升网络韧性并缓解原始ZT-OT架构[3]缺陷的改进架构开发过程。第四章分析改进架构效能,第五章通过假设场景演示如何应对现有架构弱点。第六章总结本论文贡献并提出未来研究方向。