2017安全奥斯卡(Pwnie Awards 2017)获奖名单公布

关于Pwnie Awards

“Pwnie Awards”被誉为全球黑客奥斯卡,始创于2007年,到现在已有11届了(包含本年度)。主要为有重大和突出研究成果的信息安全工作者设立的奖项。对于全球范围内的信息安全工作者来说,获得“Pwnie Awards”奖提名意味着其研究成果具有世界范围的影响力。

Pwnie Awards获奖名单

经过专家小组投票,今年信息安全行业的Pwnie Awards获奖名单如下:

1. 最佳服务器端漏洞奖

该奖项授予了技术最先进、最有趣的服务器端漏洞,它包括无需用户行为的远程访问软件漏洞等。

获奖者:CVE-2017-0143、-0144以及-0145;

荣誉归属者:方程式小组;

正是因为当初“影子经纪人”的拍卖闹剧,这些漏洞才被发布出来,致使各种系统版本和功能遭受安全威胁。

这些安全漏洞已经被成功用于多个勒索软件攻击活动中,致使Windows系统用户受灾严重,进而促使微软不得不采取了前所未见的补丁放出措施,甚至为现在不受支持的操作系统(如 Windows XP)提供了修复程序。

2. 最佳客户端漏洞奖

该奖项主要授予那些创造出或利用最先进的技术发现客户端漏洞的研究团队。

获奖者:微软OLE漏洞(CVE-2017-0199);

荣誉归属者:Ryan Hanson、Haifei Li(李海飞,音译)、Bing Sun(孙兵,音译)及其他几个未透露姓名的黑客;

莱恩·汉森、李海飞(音译)、孙兵(音译)以及其他几个未透露姓名的黑客因发现了微软Office OLE2Link URL Moniker/Script Moniker(CVE-2017-0199)漏洞而获此殊荣。

研究人员发现Office处理链接的OLE对象存在两个明显漏洞,这两个对象都包含在CVE-2017-0199中。第一个与URL Moniker相关,可以通过OLE(和RTF)文档加载任意有效载荷。另一个与Script Moniker相关,可以使用自定义操作在PPT文档中滥用脚本。

该漏洞的发现时机很有趣:至少有3个不同的人在同一时间发现了它们。据悉,这两个漏洞都可以有效地绕过Windows 10 和 Office 2016的基于内存的攻击缓解措施,且两种攻击方法自发布以来,已经被其他渗透测试人员和黑帽子们广泛地使用。

微软已经发布了一个修补程序,但李和孙两位研究员表示,它可能无法提供充分的保护,攻击者依然可以通过第三方控件利用该漏洞。

3. 最佳提权漏洞奖

该奖项为设法找到独创性方式将简单的漏洞利用提升至系统级执行的安全研究员而设立的。

获奖者:Drammer;

荣誉归属者:Victor van der Veel等人;

Drammer:对移动平台的确定性Rowhammer攻击被授予最佳提权漏洞奖,荣誉归属者包括Victor van der Veen、Yanick Fratantonio、Martina Lindorfer、Daniel Russ、Clementine Maurice、Giovanni Vigna、Herbert Bos、Kaveh Razavi以及Cristiano Giuffrida在内的多名研究人员。

Drammer对Rowhammer的利用将数百万安卓设备置于危险之中。攻击者可以通过将漏洞隐藏在无需权限的恶意App中来远程控制受害者的安卓设备。Drammer是第一个不依赖软件漏洞的Android根漏洞(root exploit)。

4. 最佳加密攻击奖

该奖项是2016年新设奖项,主要授予研发出最具活力、最具实效性的加密攻击方法的研究团队。

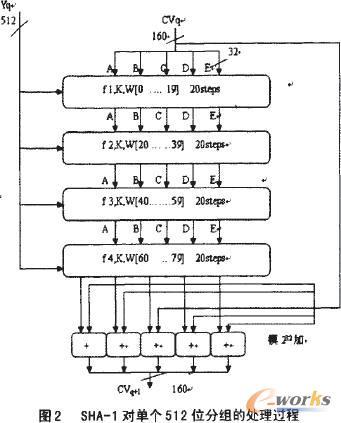

获奖者:SHAttered;

荣誉归属者:Marc Stevens等;

“Pwnie最佳加密攻击奖”被授予产生了首个已知的SHA-1完整碰撞的SHAttered攻击团队。

该团队研究人员创建了可产生相同SHA-1散列的两个不同的PDF文档。其所用技术的破解速度,比依赖生日悖论的暴力破解攻击快了10万倍,使得攻击对于资金充足的攻击者而言具备了实际可行性。

虽然主持人将“Nimrod Aviram等”记录在获奖的幻灯片上。但Aviram表示,他并没有参与到这个项目中。根据Pwnie提名页面显示,最佳加密攻击奖提名了SHAttered方法的以下贡献者:Marc Stevens、 Elie Bursztein、Pierre Karpman、Ange Albertini以及Yarik Markov。

5. 最佳后门奖

该奖项也是2016年新增奖项,旨在表彰开发出最有趣和最具影响力的后门研究人员。

获奖者:M.E.Doc;

荣誉归属者:完全非俄罗斯的(Totally Not Russia);

据悉,M.E.Doc是乌克兰公司使用的一款热门会计软件,该软件存在可以传送Petya勒索软件(也被称为NotPetya或Petna,今年6月份感染全球PC的恶意软件)的后门。据悉,该软件主要用于乌克兰,那些安装软件更新程序的会计师会在不知不觉中将其设备暴露于攻击中。

该后门使用M.E.Doc服务器进行命令和控制操作,并用于投送后门到使用该软件的乌克兰公司企业中。虽然攻击的大多数受害者是乌克兰人,但是,NotPetya也威胁了一些与乌克兰企业存在合作关系的公司。

M.E.Doc没有官方归属,Pwnie奖称该后门是“完全非俄罗斯的”。

6. 最佳品牌奖

获奖者:GhostButt(CVE-2017-8291);

荣誉归属者:Atlassian安全团队;

Atlassian安全团队因GhostButt漏洞,荣获“Pwnie最佳品牌奖”。其提名中写道:

“该漏洞可谓一应俱全,包括有网站、聪明的logo,还将漏洞利用做到logo里面就更加机智了。当然,取名也很艺术,-butt后缀很形象。在线商店倒是没有,但却有首歌。”

7. 最史诗级成就奖

此奖项也是2016年的新奖项,主要授予取得前所未见研究成果的研究人员。

获奖者:最终修复TIOCSTI ioctl攻击的研究人员;

荣誉归属者:Federico Bento;

Federico Bento 因协助修复了TIOCSTIioctl漏洞而最终赢得“史诗级成就奖”。安全研究人员多年来已经记录了许多由TIOCSTI造成的安全漏洞。

攻击者通过TIOCSTI的ioctl就可以使非特权用户能够轻松地将字符串注入终端的输入缓冲区,从而实现无特权到特权(unprivileged-to-privileged)的转义。Bento曾报告过一系列基于TIOCSTI的漏洞。目前,OpenBSD、 SELinux、 Android以及grsecurity已经开始阻止、限制或移除其使用。

8. 最创新研究奖

获奖者:ASLR on the line;

荣誉归属者:Ben Gras等;

由于针对ASLR(地址空间布局随机化)的研究,Ben Gras、Kaveh Razavi、Erik Bosman、Herbert Bos以及Cristiano Giuffrida等人被授予“最创新研究奖”。

该团队创建了一个基于内存访问时机捕捉的通用ASLR绕过措施。其提名信息中写道,该绕过措施“通过大多数浏览器默认使用JavaScript起效,并且不是一个能轻易修复的东西。”

9. 最烂响应厂商奖

该奖项主要授予对安全事件响应最糟糕的供应商。

获奖者:SystemD;

荣誉归属者:Lennart Poettering;

因为SystemD的5998、6225、6214、5144以及6237漏洞,Lennart Poettering一举赢得了“最烂响应厂商奖”。

其提名内容如下:

“如果取消引用空指针,或写越界,或者不支持完全限定域名,亦或者将root权限赋予用户名以数字开头的用户,那么CVE编号就没有机会在变更日志或提交信息中被引用。但是,CVE真的已经不再是我们的通行货币了,只有最烂的厂商才能获得Pwnie奖!”

10. 最名不副实漏洞奖

该奖项主要授予第一个发现漏洞并利用互联网大肆炒作的人。安全漏洞被大量媒体炒作发酵,其实际危害也常常被夸大。

获奖者:Cryptsetup 漏洞(CVE-2016-4484);

荣誉归属者:Hector Marco 和 Ismael Ripoll;

Cryptsetup 漏洞(CVE-2016-4484)成功赢得了此次“最名不副实漏洞奖”。Cryptsetup是在Linux统一密钥设置(LUKS)中用来加密磁盘的软件,而LUKS则是Linux系统中标准的磁盘加密。由于Cryptsetup脚本存在密码校验设计缺陷,在打开一个采用LUKS加密方式的系统分区时,这个漏洞允许攻击者获得受影响系统的rootinitramfs shell。攻击者可通过持续按下Enter键70秒来获得root initramfs shell,进而可对系统文件进行复制、修改等操作或破坏硬盘。

然而,这对于大多数设备而言并不是什么大事,因为它需要物理访问且并没有让攻击者得到真正的shell,评论家认为该漏洞并不是什么大问题。

11. 史诗级失败奖

获奖者:Laws Down Under;

荣誉归属者:澳大利亚总理Malcolm Turnbull;

澳大利亚总理Malcolm Turnbull认为“在隐私和加密问题上,数学定律次于澳大利亚的本土法律”,试图禁止互联网应用使用高强度加密,以便政府可以破译和窃听互联网通讯。此举成功助其揽获“史诗级失败奖”。

据悉,在被问及数学定律是否胜过澳大利亚法律时,他回答说:

“澳大利亚法律在澳洲很是盛行,这点我可以向你保证,当然,数学定律也是非常值得赞扬的,但澳大利亚唯一适用的法律就是澳大利亚法律。”

12. 最具广泛影响奖(Epic 0wnage)

该奖项颁给对公司或产品造成最具严重影响的研究人员或安全漏洞。

获奖者:WannaCry和ShadowBrokers;

“最具广泛影响奖”最终被授予WannaCry——被认为是朝鲜所为(存疑),以及“影子经纪人”(ShadowBrokers)——被认为是俄罗斯(绝对是俄罗斯人干的)。

WannaCry的危害不必所说,至今仍让人心有余悸。而ShadowBrokers则因拍卖美国国家安全局的黑客工具,为随后的勒索软件攻击提供了更强的攻击性能,对全球造成难以估量的损失。

13. 终身成就奖

该奖项主要授予在职业生涯中用其最全面、专业的安全知识奉献安全事业的突出人物。

获奖者:FX;

本届“终身成就奖”授予了漏洞研究员、逆向工程师、安全架构师和CISSP Felix “FX” Lindner,他从2001年以来就一直在各类黑帽和安全会议上发表演讲。除了安全专家的身份外,他还是一名计算机科学家,擅长通讯学和软件开发等。

*参考来源:darkreading ,米雪儿编译,转载请注明来自FreeBuf.COM